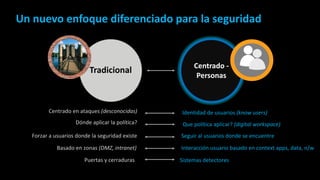

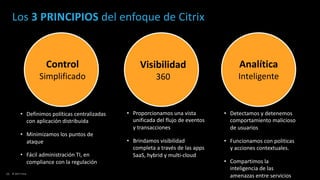

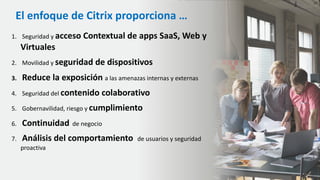

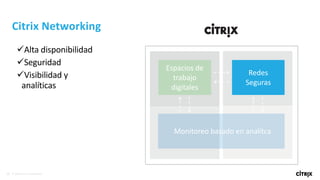

Este documento discute los desafíos de seguridad que enfrentan las organizaciones debido a la naturaleza cambiante del trabajo, incluido el trabajo remoto y la adopción de aplicaciones en la nube. Citrix propone un nuevo enfoque centrado en el usuario que brinda acceso seguro y contextual a aplicaciones, datos y redes a través de espacios de trabajo digitales unificados. Este enfoque integra soluciones de identidad, acceso, entrega de aplicaciones, redes y análisis para proteger a los usuarios y permitir la product