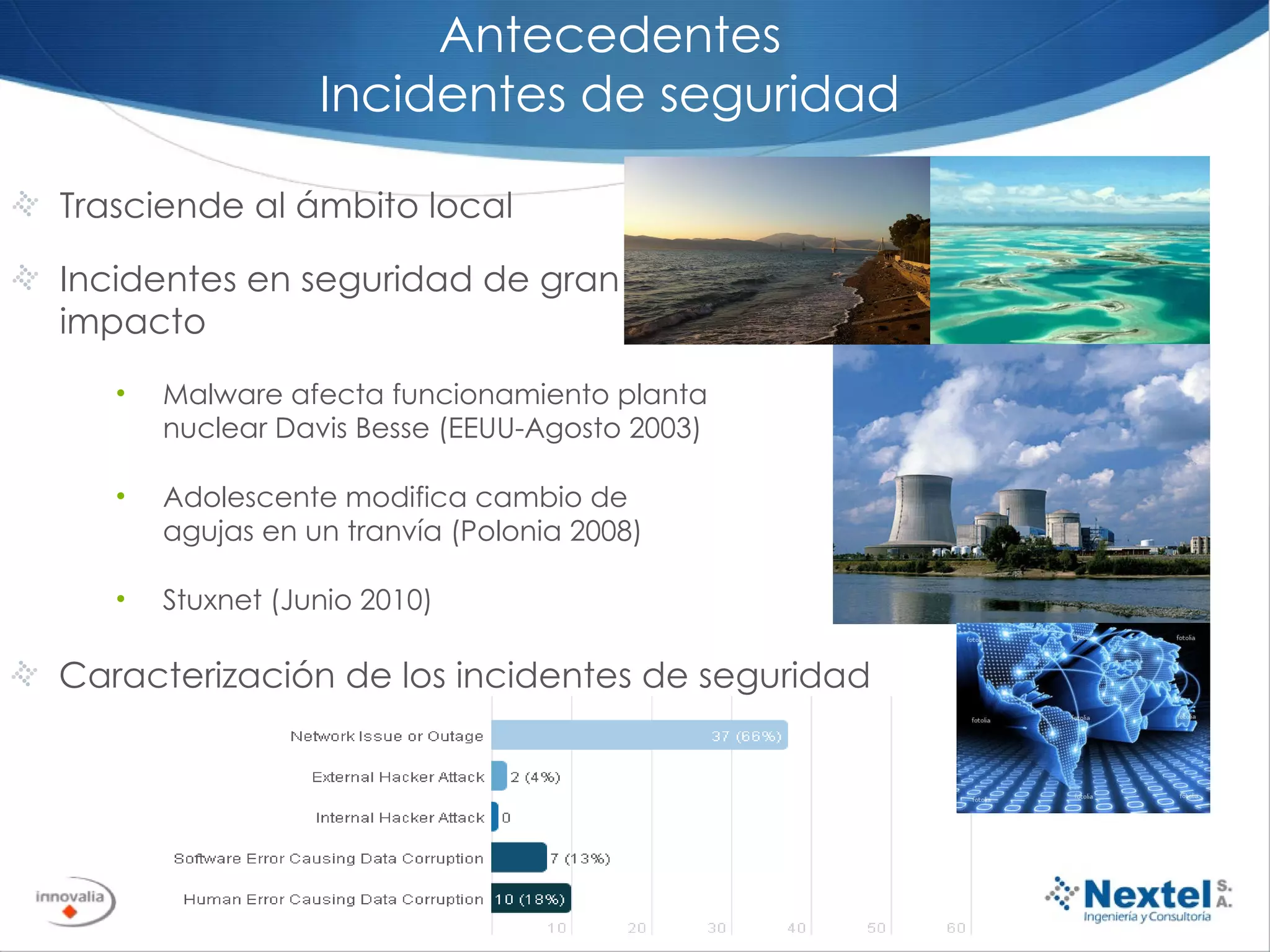

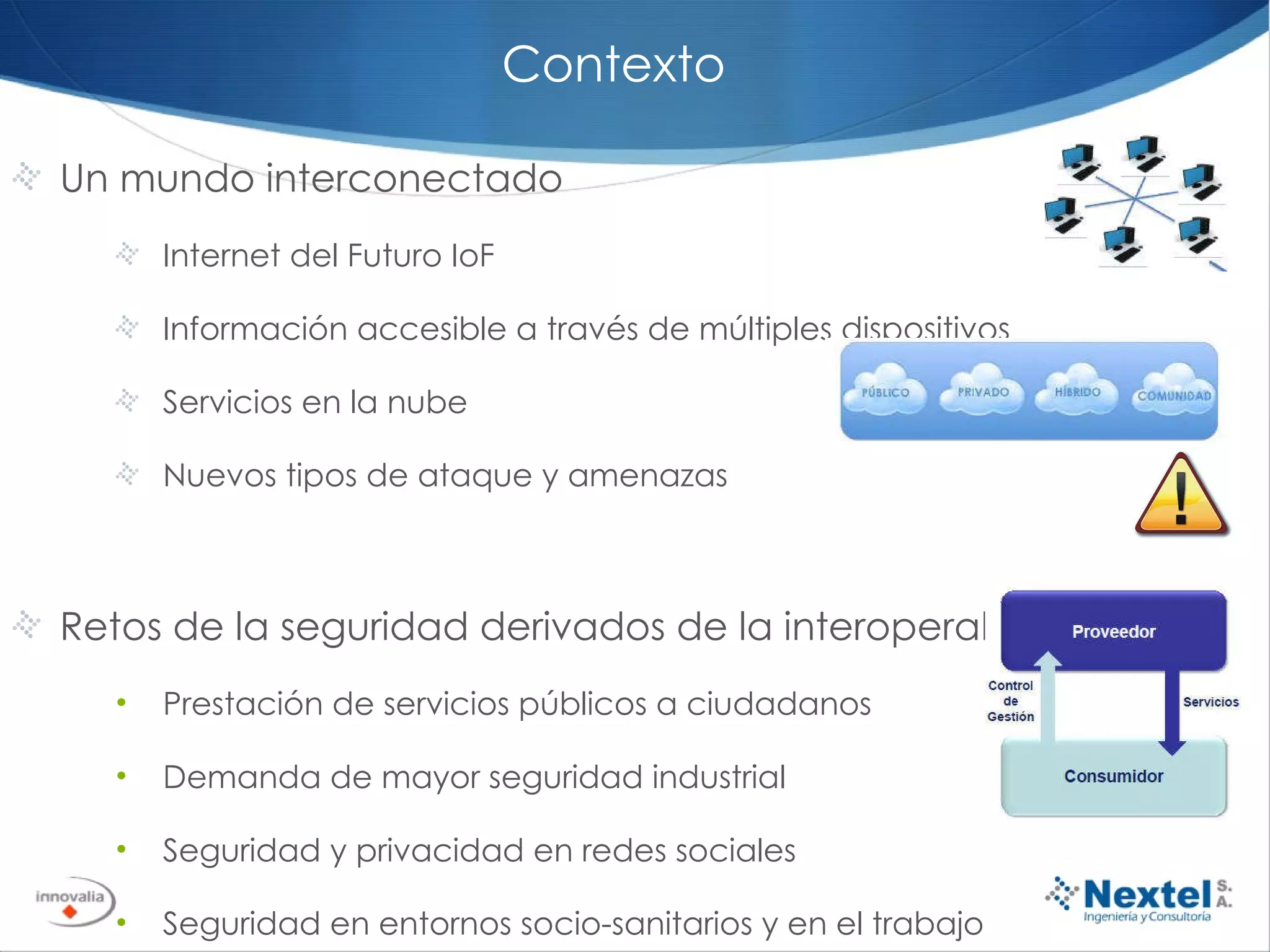

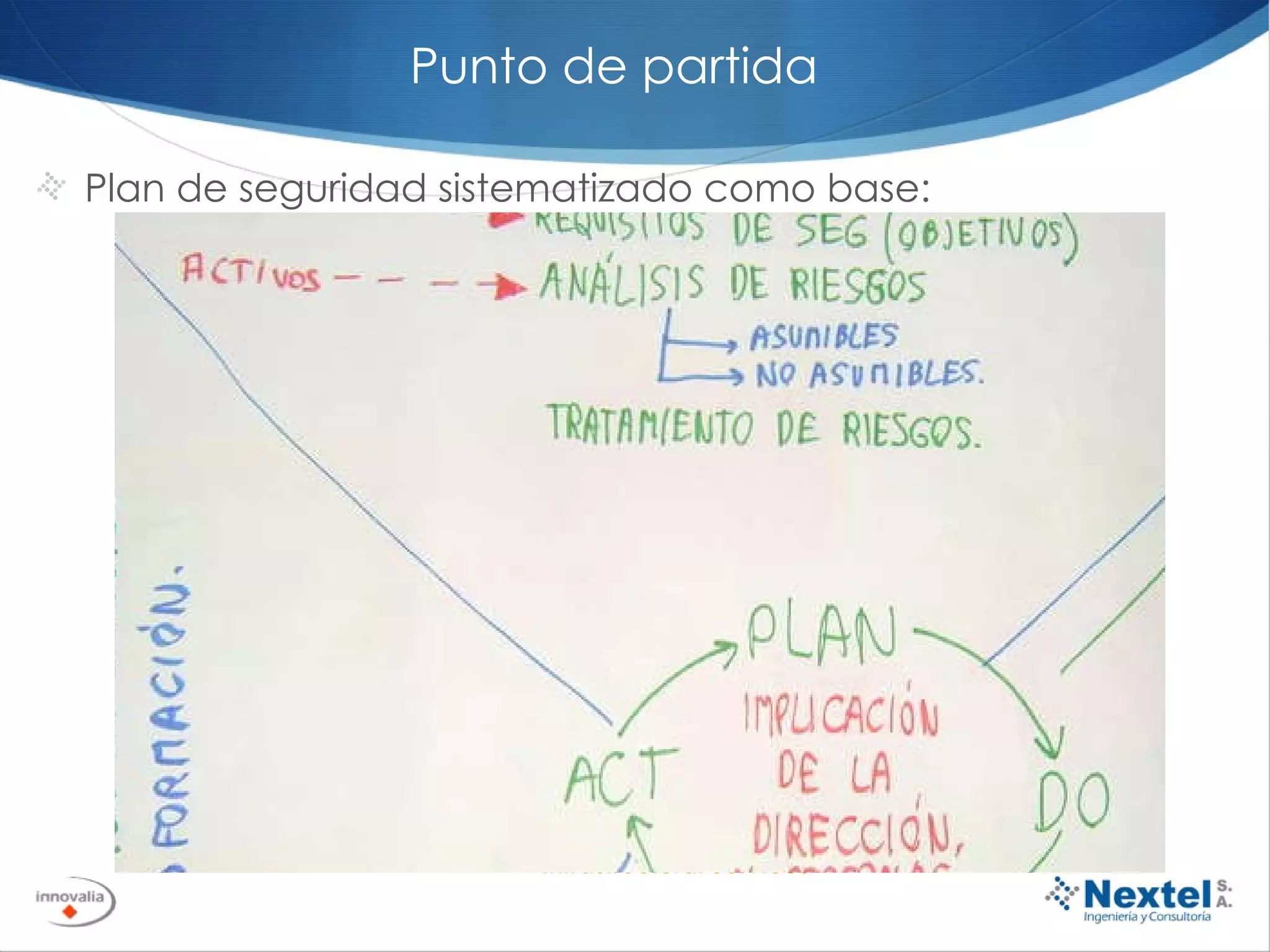

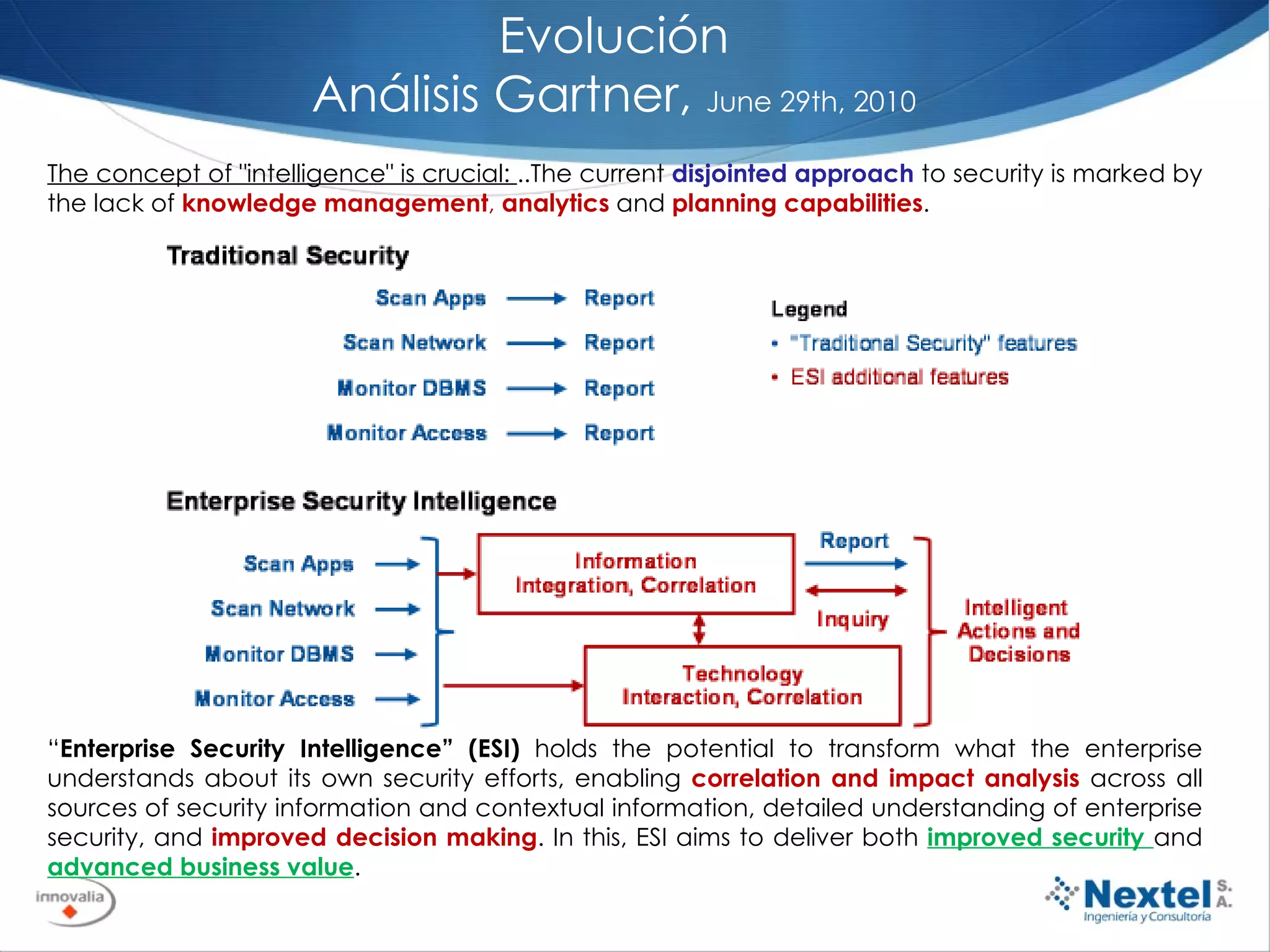

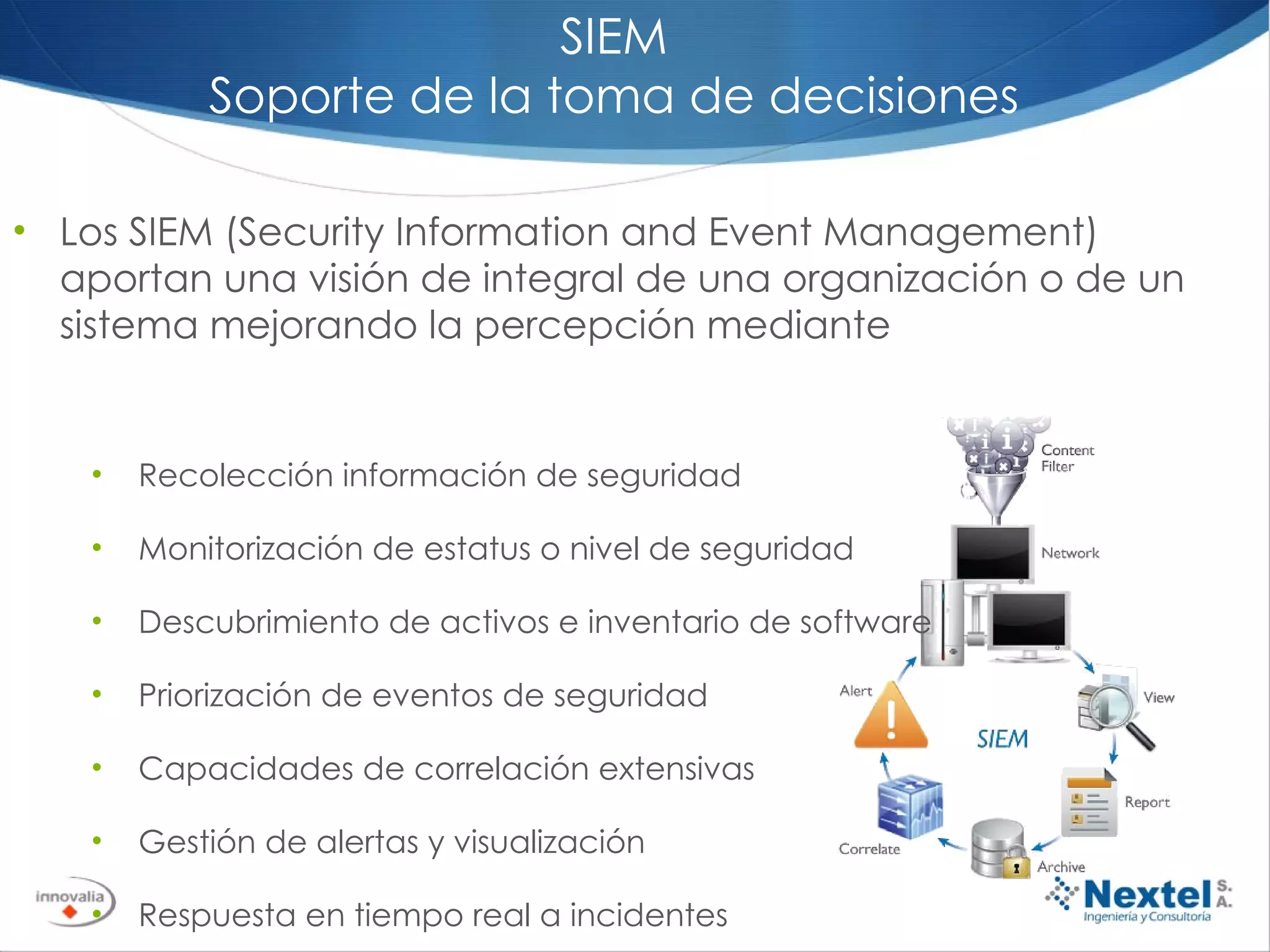

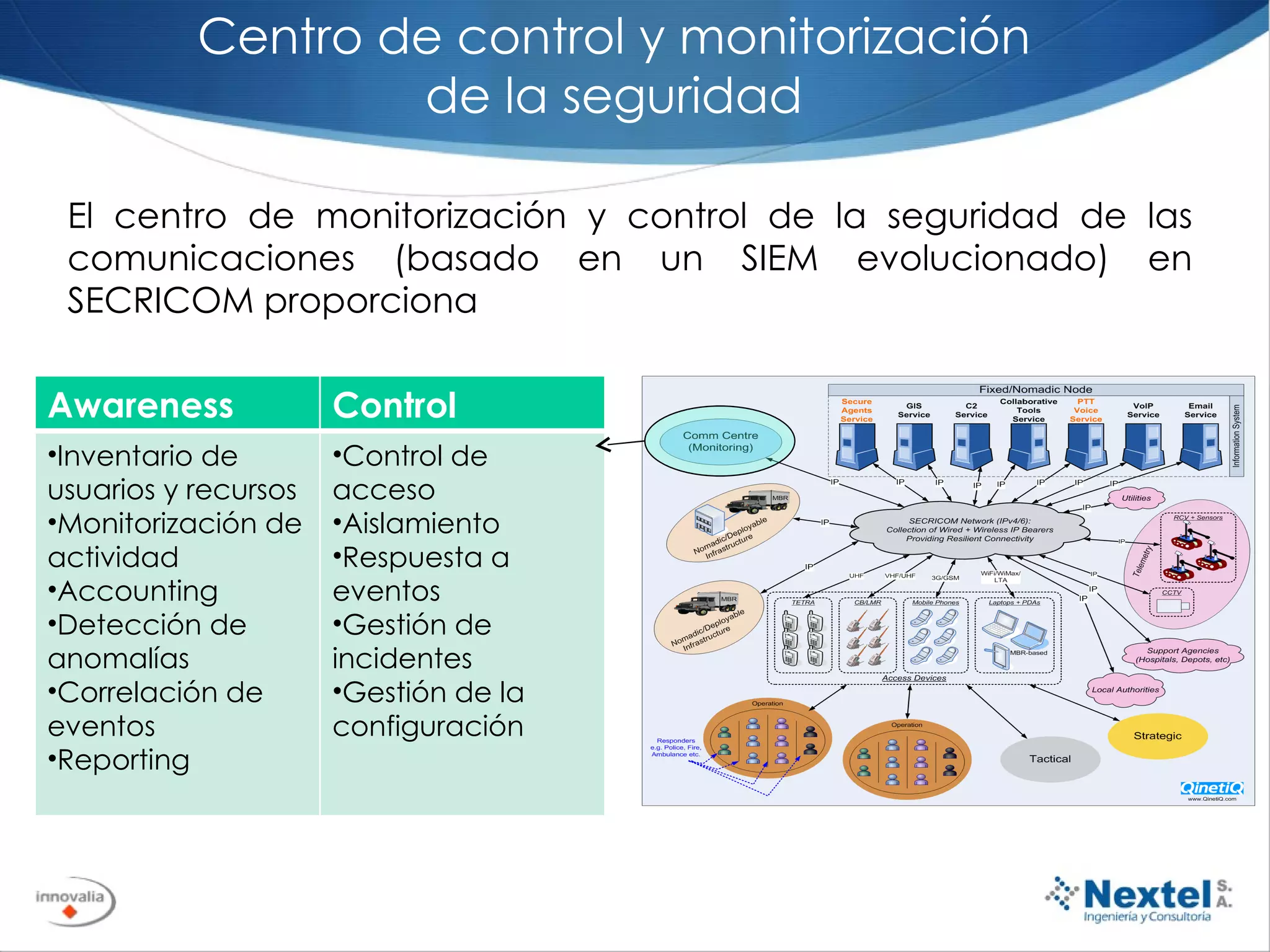

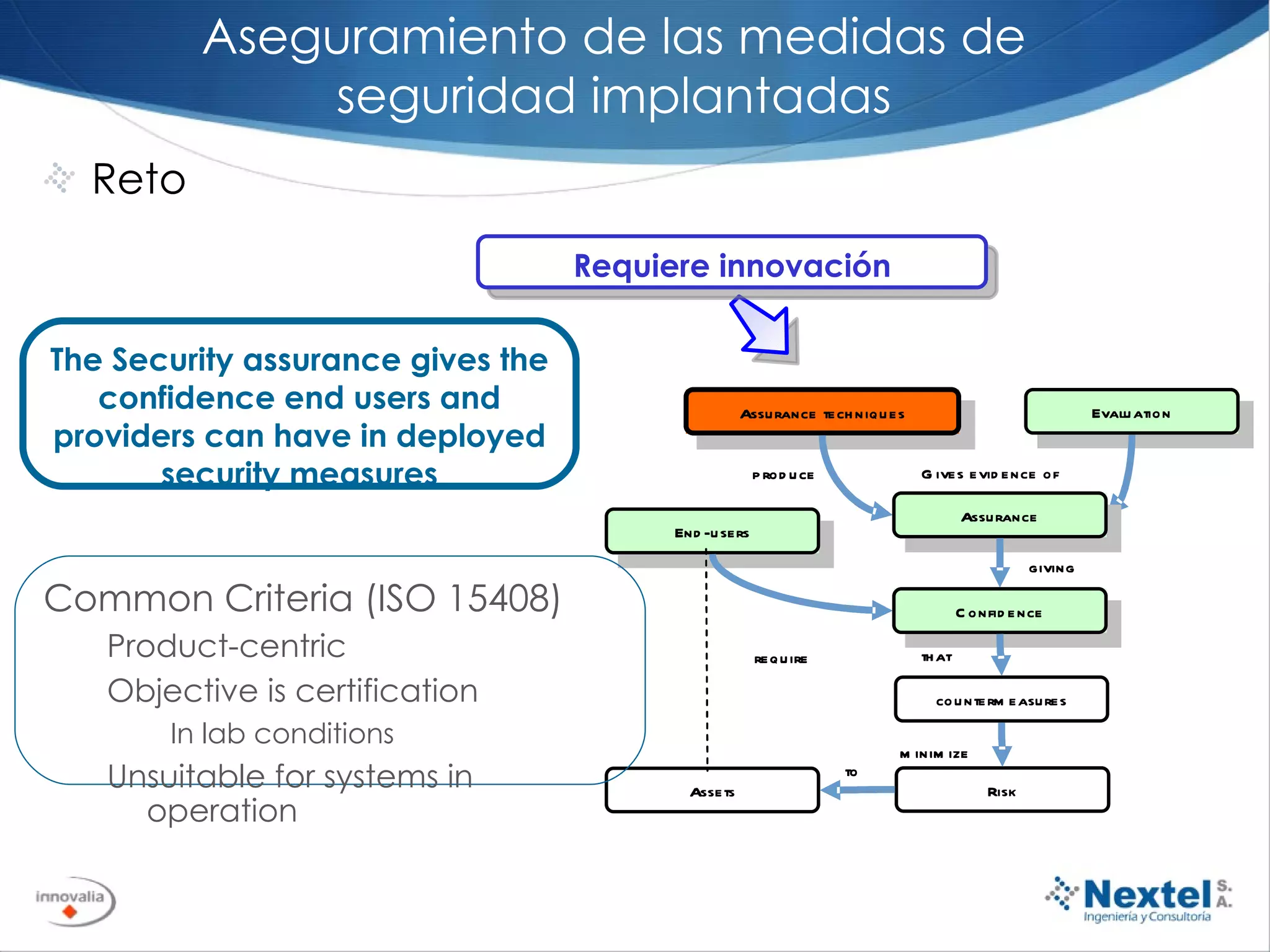

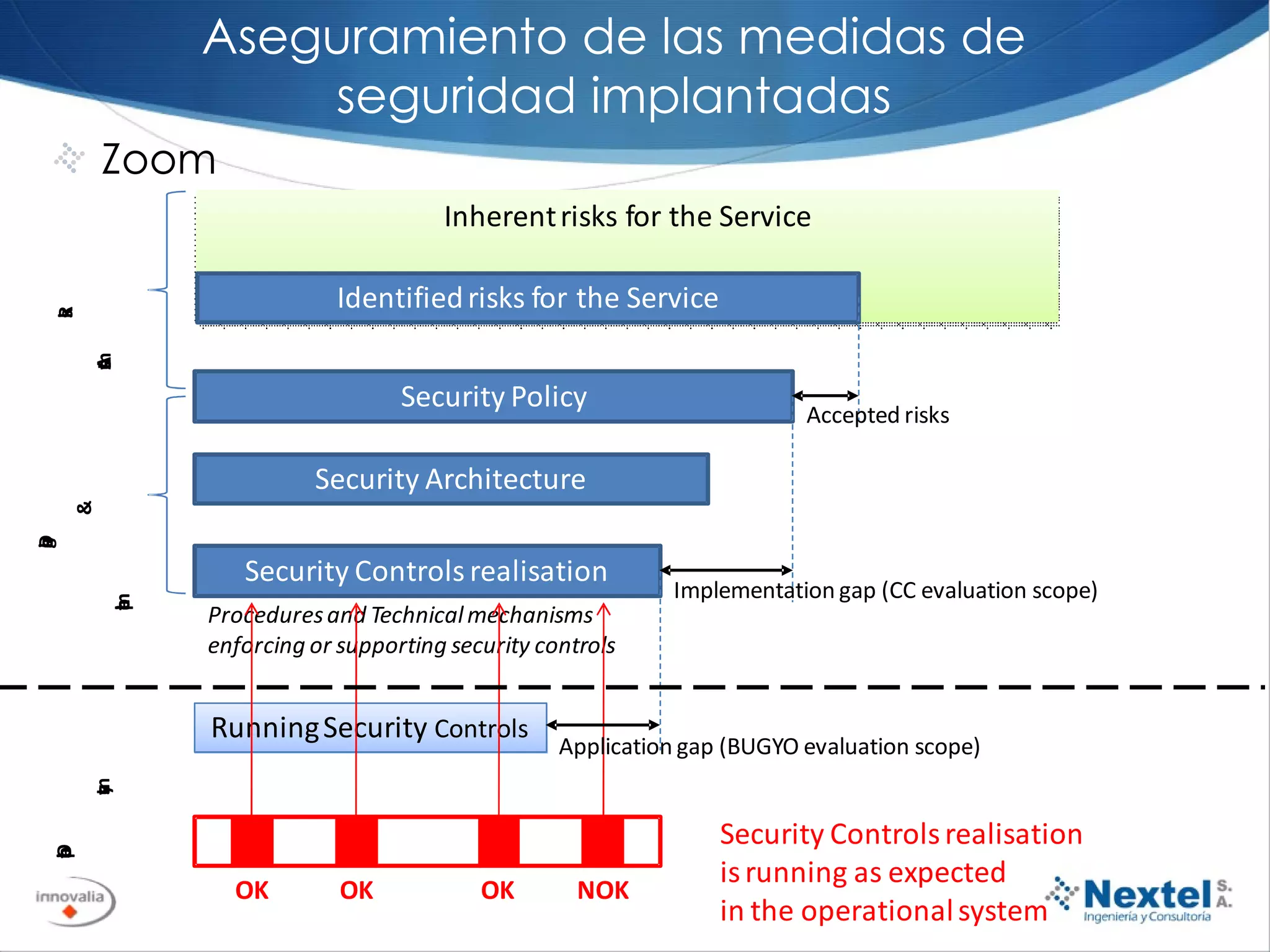

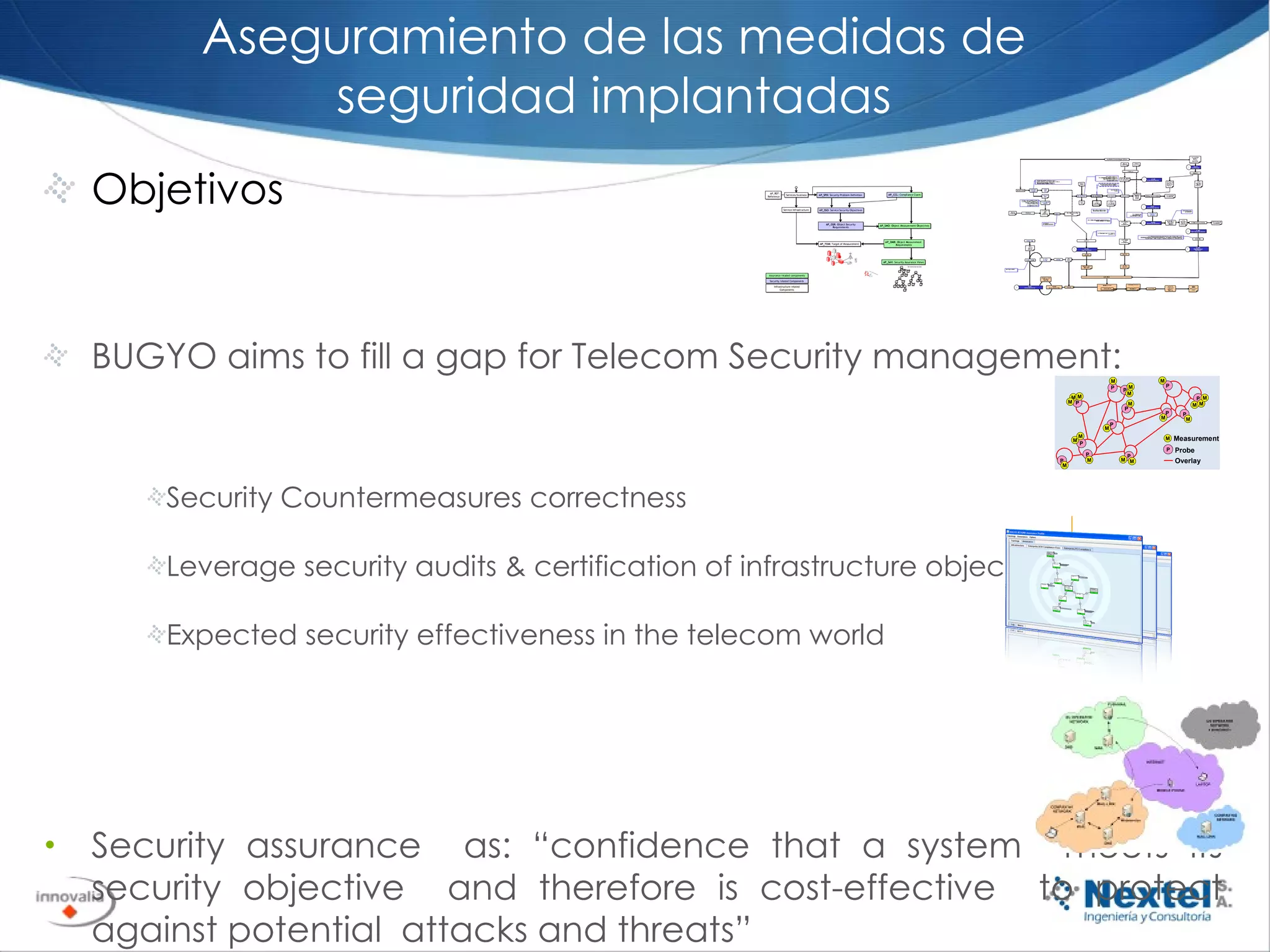

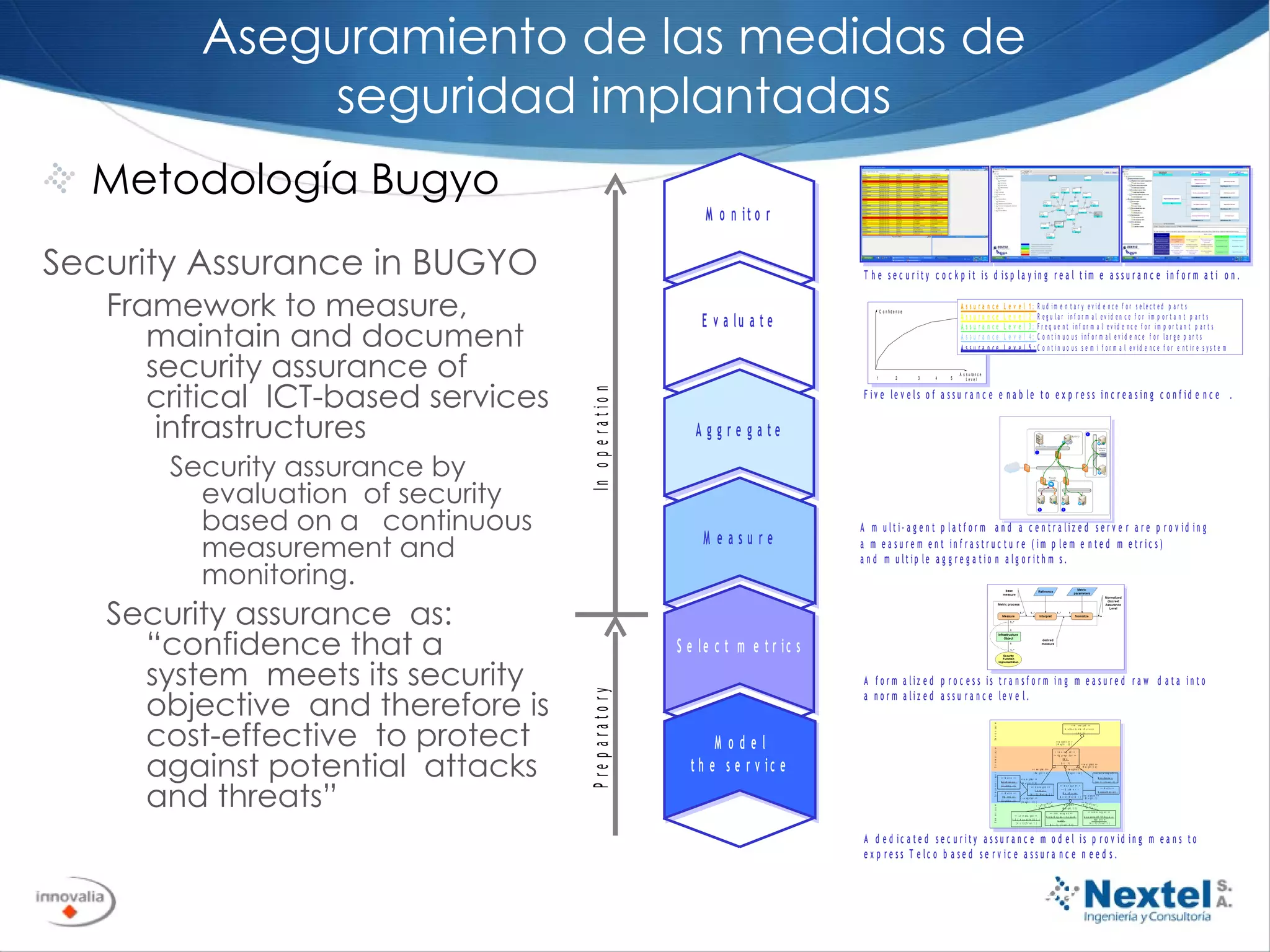

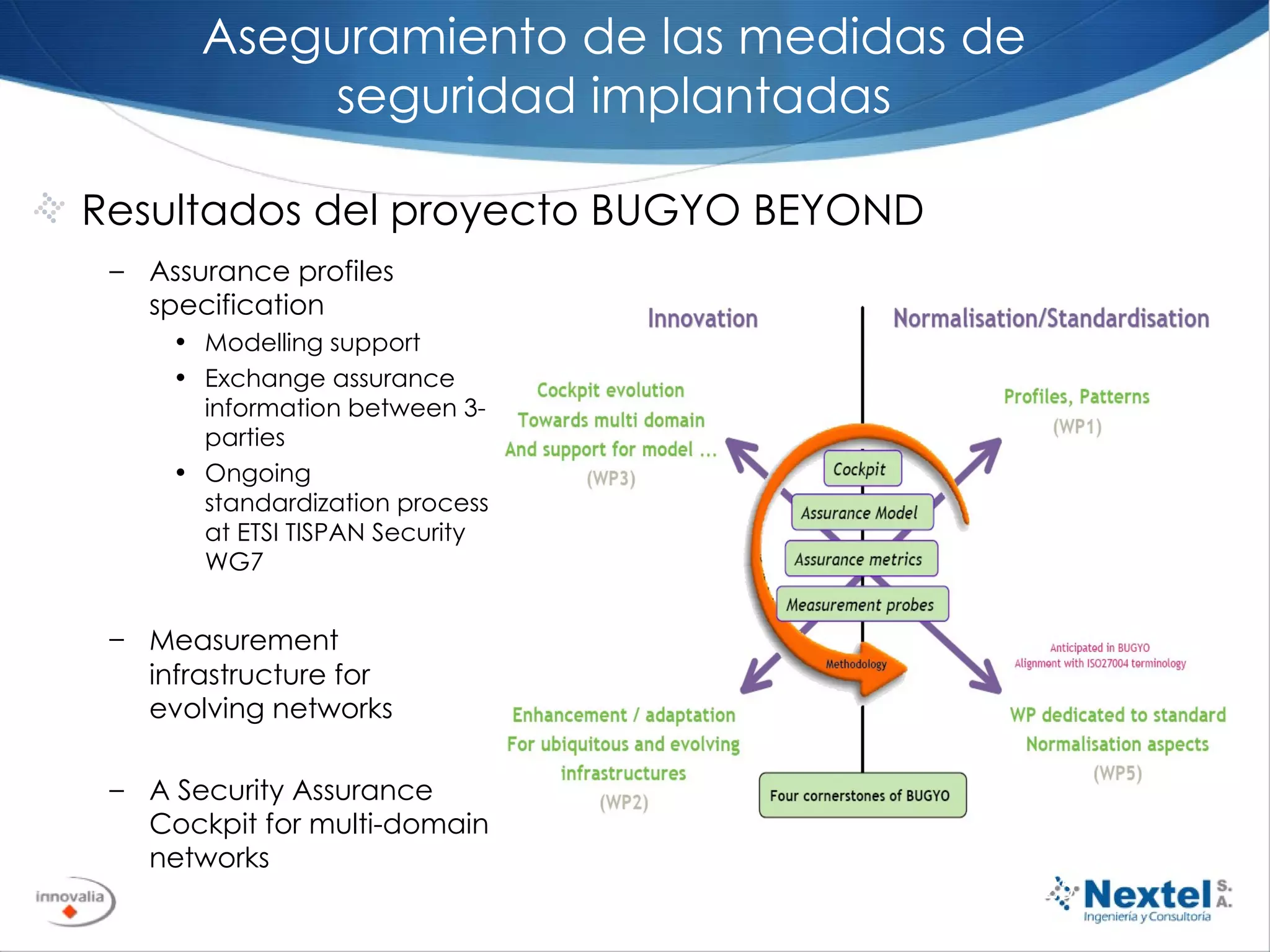

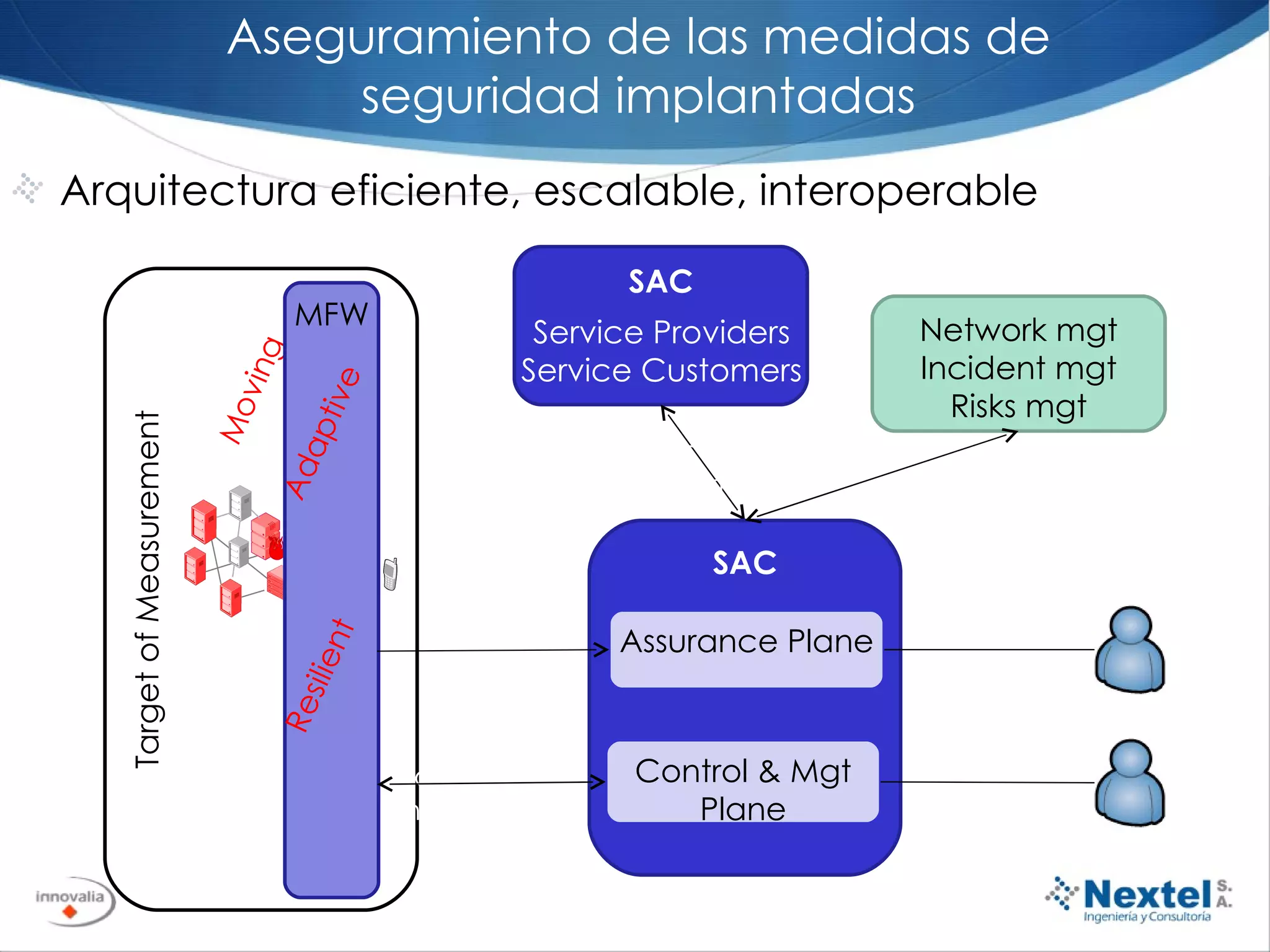

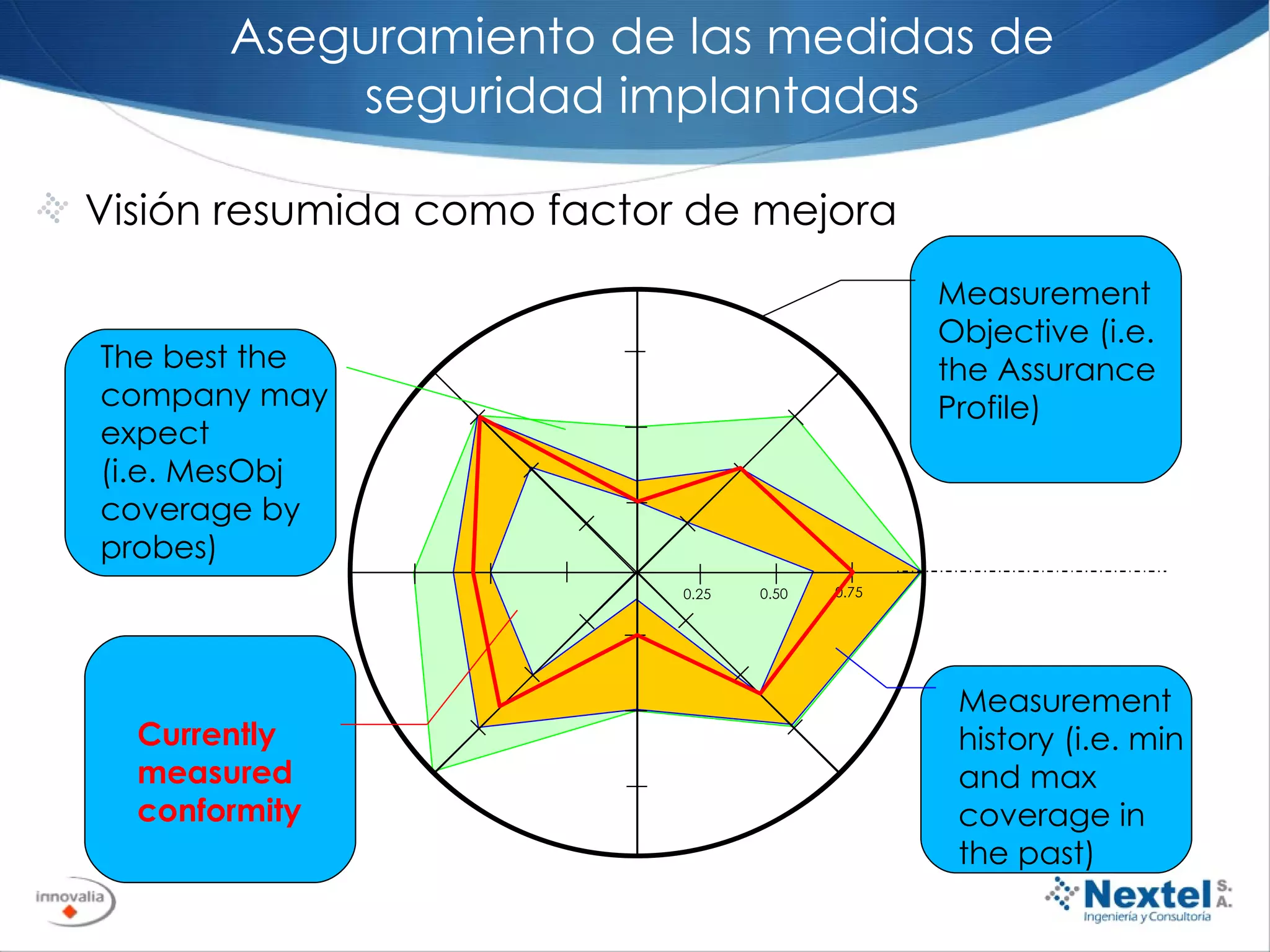

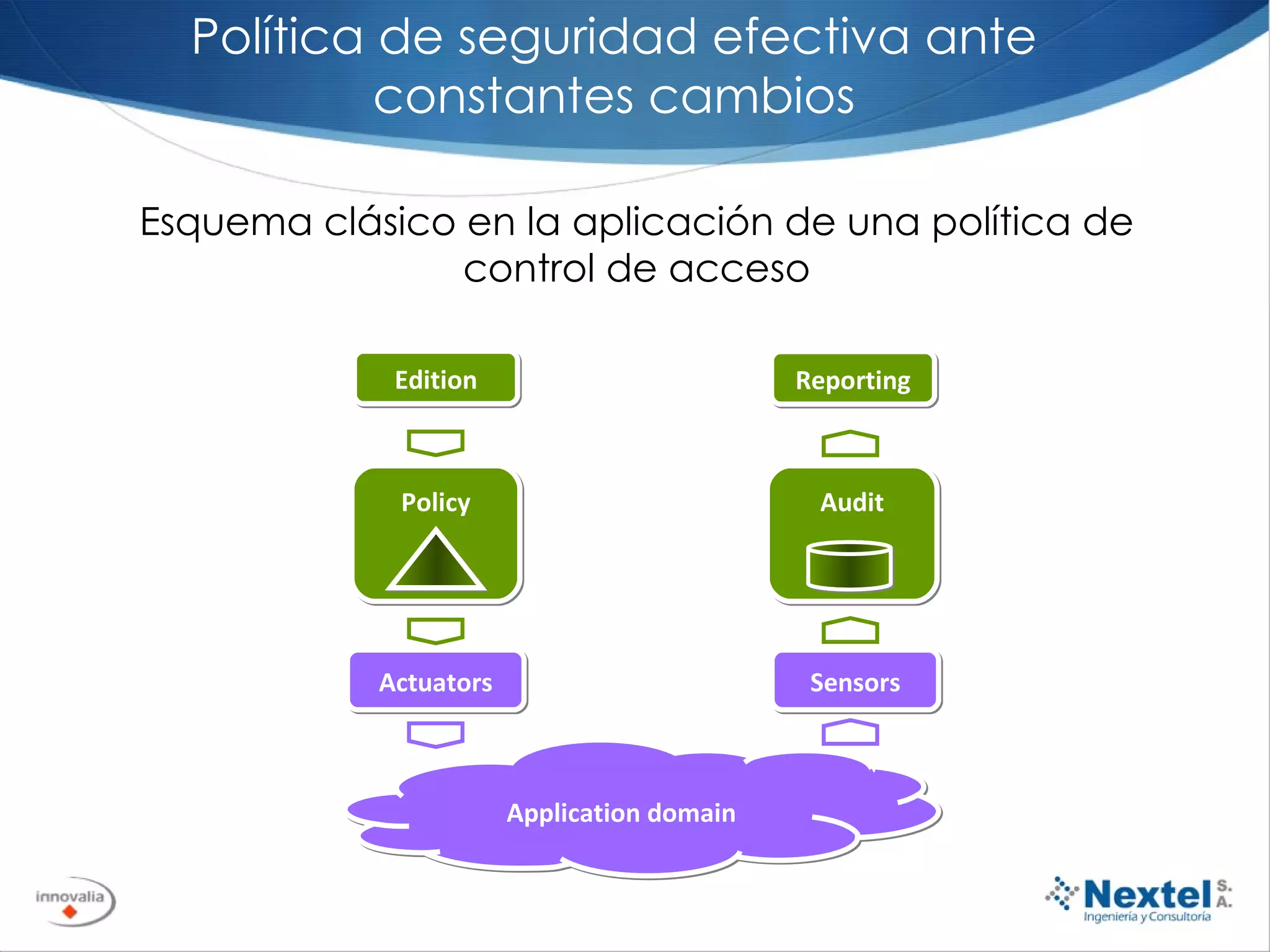

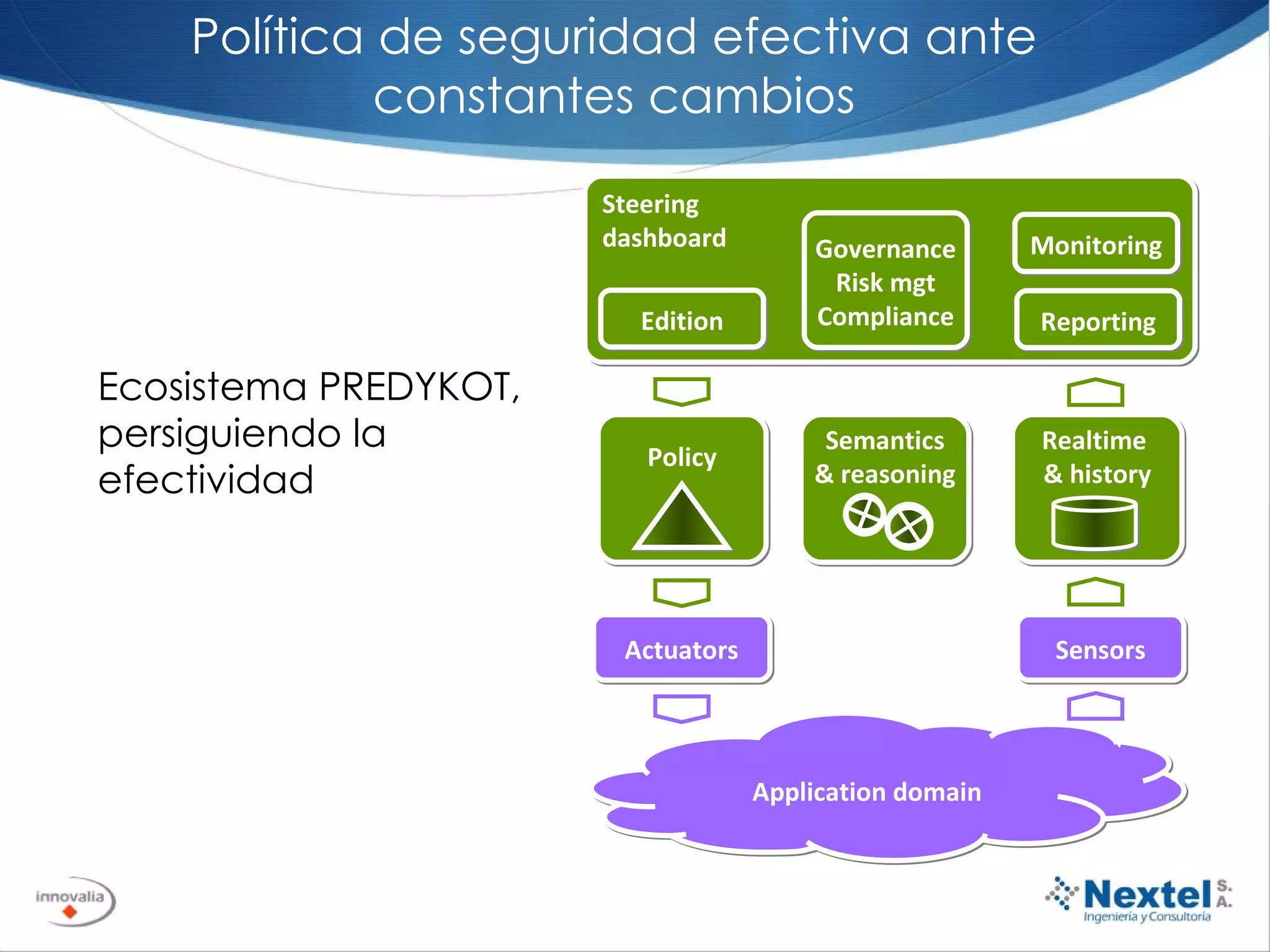

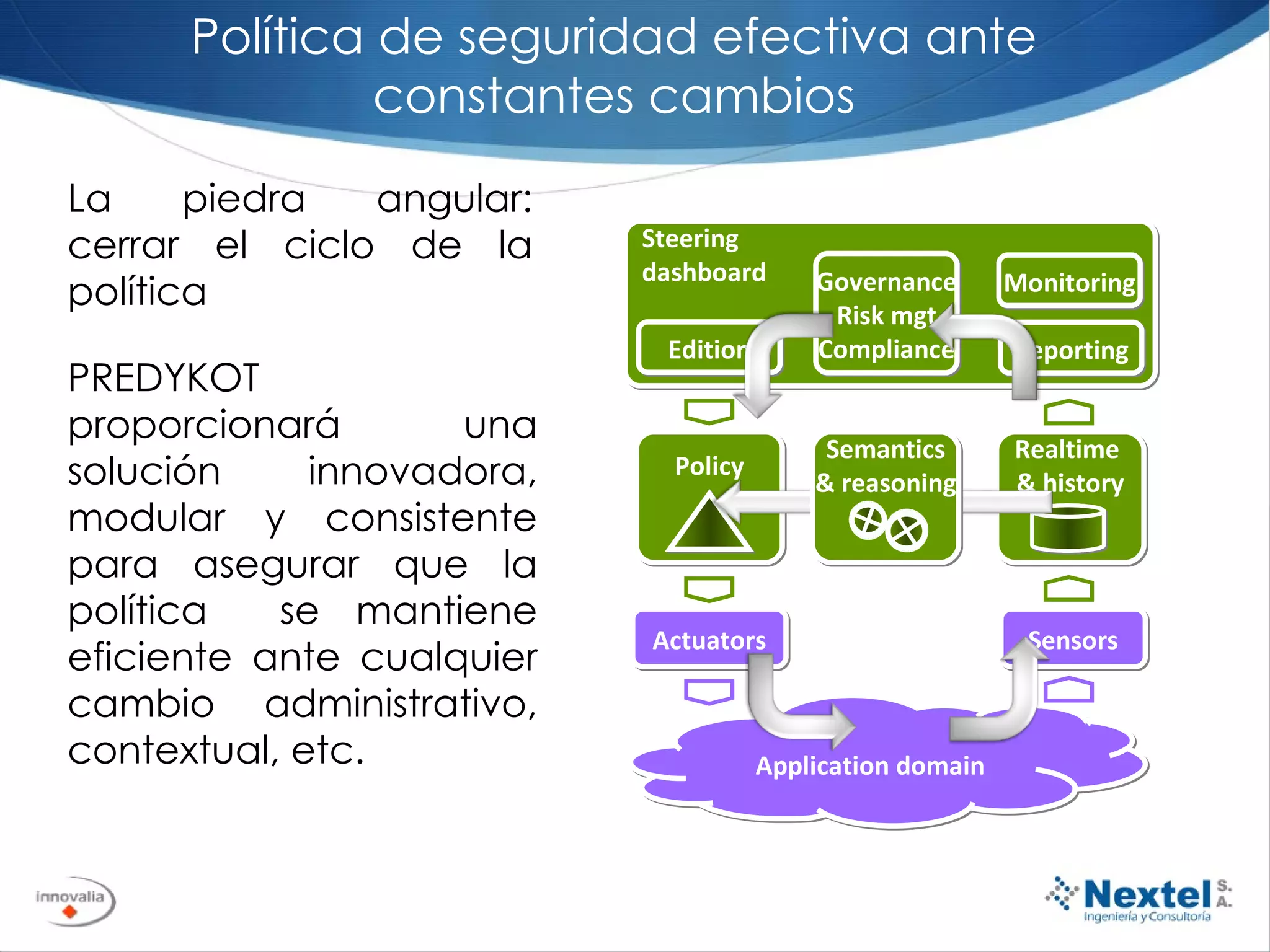

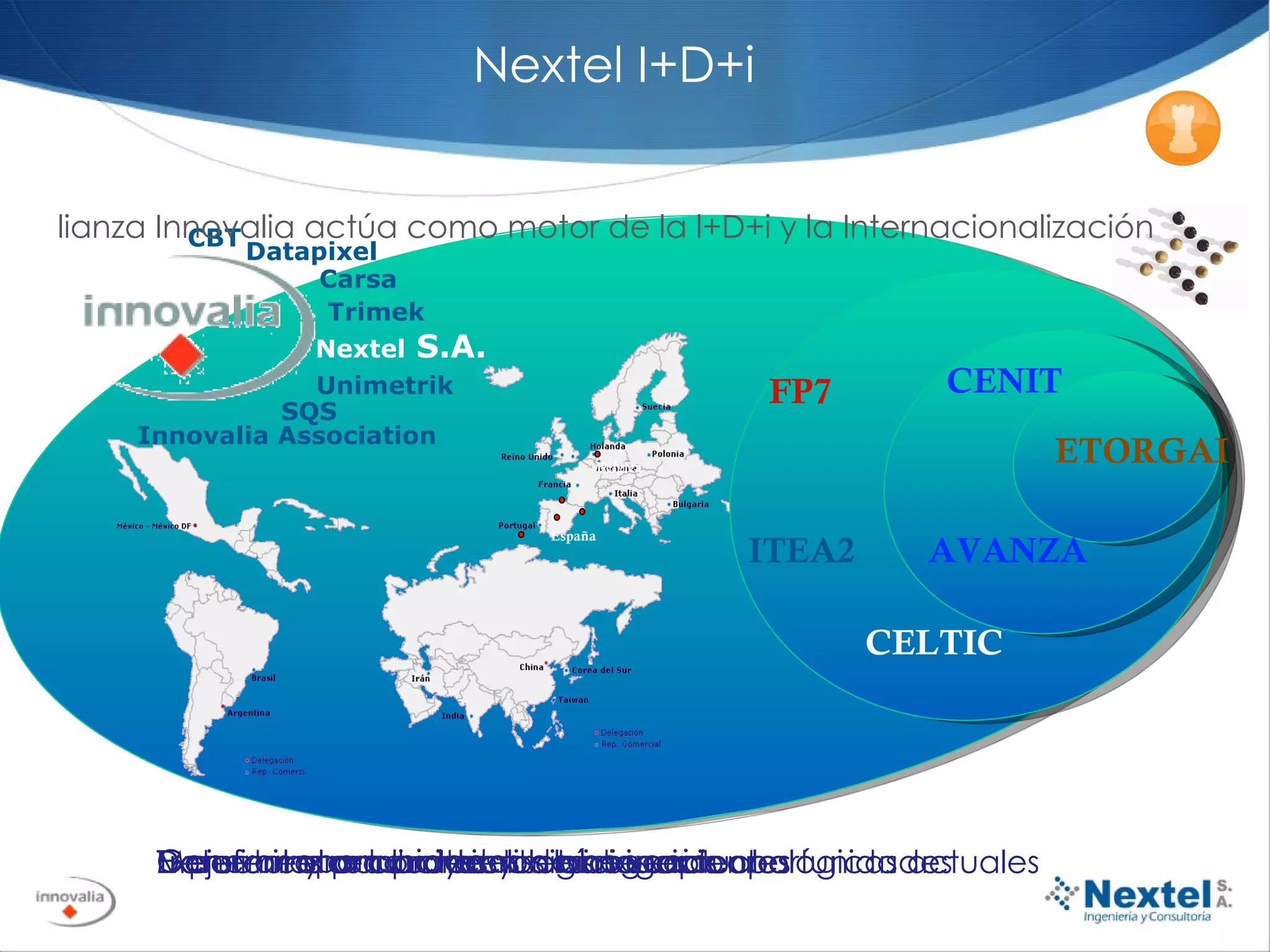

El documento aborda la importancia de la seguridad efectiva y la necesidad de integrar tecnologías para mejorar la toma de decisiones en el ámbito de la seguridad. Se discuten los desafíos actuales, como la interconectividad y la evolución de amenazas, así como la importancia de herramientas como el SIEM para la gestión de incidentes. Además, se presentan iniciativas de investigación e innovación dirigidas a optimizar la seguridad en contextos diversos y en infraestructuras críticas.

![Dudas y preguntas Mikel Uriarte, [email_address] Responsable de I+D+i Nextel S.A. Eskerrik asko Gracias Thank you Merci Danke Grazie 谢谢 спасибо Dank Eskerrik asko ?](https://image.slidesharecdn.com/seguridadefectivamikeluriartenextelsa-111125064845-phpapp02/75/Seguridad-efectiva-Mikel-Uriarte-de-Nextel-S-A-34-2048.jpg)