En ticconfio

•Descargar como PPTX, PDF•

1 recomendación•153 vistas

Este documento advierte sobre los riesgos de compartir información personal en línea o a través de llamadas telefónicas no solicitadas, ya que los delincuentes pueden usar ingeniería social para obtener datos y luego estafar a sus víctimas. Recomienda no proporcionar detalles personales a extraños y ser cortés pero firme al negarse amablemente a responder preguntas no autorizadas sobre uno mismo o sus conocidos.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Recomendados

proyecto cibercuidado

En la siguiente diapositiva encontraremos mas información acerca del proyecto cibercuidado

370 2 русский язык. 9кл. дидактич. матер.-тростенцова л.а_2011 -237с

318 тесты по химии. 9кл. электролит. диссоциац. к уч. рудзитиза, фельдмана 2011 -160с

386 химия. 8кл. кимы. корощенко, яшукова-2016 -96с

318 тесты по химии. 9кл. электролит. диссоциац. к уч. рудзитиза, фельдмана 2011 -160с

293 тесты по обществознанию. 8кл. хромова и.с-2013 -80с

318 тесты по химии. 9кл. электролит. диссоциац. к уч. рудзитиза, фельдмана 2011 -160с

366 химия. 8кл. экспресс-диагност. расулова г.л-2014 -112с

318 тесты по химии. 9кл. электролит. диссоциац. к уч. рудзитиза, фельдмана 2011 -160с

Cv.ogweyo peter ogalo

Ogweyo has experience in the field of tourism and passionate in sustainable tourism,e tourism,sustainable tourism marketing and and promoting accessible tourism.proficiency in management and development of tourism.

Más contenido relacionado

La actualidad más candente

proyecto cibercuidado

En la siguiente diapositiva encontraremos mas información acerca del proyecto cibercuidado

La actualidad más candente (13)

Seguridad del correo electrónico y la mensajería instantánea

Seguridad del correo electrónico y la mensajería instantánea

Destacado

370 2 русский язык. 9кл. дидактич. матер.-тростенцова л.а_2011 -237с

318 тесты по химии. 9кл. электролит. диссоциац. к уч. рудзитиза, фельдмана 2011 -160с

386 химия. 8кл. кимы. корощенко, яшукова-2016 -96с

318 тесты по химии. 9кл. электролит. диссоциац. к уч. рудзитиза, фельдмана 2011 -160с

293 тесты по обществознанию. 8кл. хромова и.с-2013 -80с

318 тесты по химии. 9кл. электролит. диссоциац. к уч. рудзитиза, фельдмана 2011 -160с

366 химия. 8кл. экспресс-диагност. расулова г.л-2014 -112с

318 тесты по химии. 9кл. электролит. диссоциац. к уч. рудзитиза, фельдмана 2011 -160с

Cv.ogweyo peter ogalo

Ogweyo has experience in the field of tourism and passionate in sustainable tourism,e tourism,sustainable tourism marketing and and promoting accessible tourism.proficiency in management and development of tourism.

Destacado (12)

370 2 русский язык. 9кл. дидактич. матер.-тростенцова л.а_2011 -237с

370 2 русский язык. 9кл. дидактич. матер.-тростенцова л.а_2011 -237с

386 химия. 8кл. кимы. корощенко, яшукова-2016 -96с

386 химия. 8кл. кимы. корощенко, яшукова-2016 -96с

293 тесты по обществознанию. 8кл. хромова и.с-2013 -80с

293 тесты по обществознанию. 8кл. хромова и.с-2013 -80с

366 химия. 8кл. экспресс-диагност. расулова г.л-2014 -112с

366 химия. 8кл. экспресс-диагност. расулова г.л-2014 -112с

Similar a En ticconfio

Peligros de las redes sociales

Es para prevenir los riesgos de las redes sociales y peligros en el internet

Fraude y robo de información por Internet

Integrantes: Joselin Perez Madera

Alexis Canto Chan

Yerli Mayo Cortez

Similar a En ticconfio (20)

Riesgos del internet en las instituciones educativas

Riesgos del internet en las instituciones educativas

Último

Portafolio final comunicación y expresión ll - ivan alarcon .pptx

Los muros paramétricos son una herramienta poderosa en el diseño arquitectónico que ofrece diversas ventajas, tanto en el proceso creativo como en la ejecución del proyecto.

Bitácora de historia: barroco y neoclásico

Bitácora sobre la materia de historia de Barroco y Neoclásico

ESTUDIOS SOCIALES LIBRO DE OCTAVO DESDE LA UNIDAD TRES

LIBRO DE ESTUDIOS SOCIALES DESDE LA FASE 2 DESDE LA UNIDAD TRES PAGUINA SETENTA Y SEIS

39. OLIMPIA, LOS JUEGOS OLÌMPICOS EN LA ANTIGUA GRECIA

39. OLIMPIA, LOS JUEGOS OLÌMPICOS EN LA ANTIGUA GRECIAUniversidad de Ciencias Aplicadas y Ambientales U.D.C.A

Los atletas olímpicos de la antigüedad participaban en los juegos movidos por el afán de

gloria, pero sobre todo por las suculentas recompensas que obtendrían si ganaban..

Es una presentación desde el punto de vista histórico, escultórico y pictórico, gracias a la

cual podemos apreciar a través del tiempo como el arte ha contribuido a la historia de

los olímpicos.Último (20)

Portafolio final comunicación y expresión ll - ivan alarcon .pptx

Portafolio final comunicación y expresión ll - ivan alarcon .pptx

ESTUDIOS SOCIALES LIBRO DE OCTAVO DESDE LA UNIDAD TRES

ESTUDIOS SOCIALES LIBRO DE OCTAVO DESDE LA UNIDAD TRES

CUADERNO GRUPAL wbigxvmdhishlsgksmhdhkdkhskgskgsglzkgKgsgkzkhpotx

CUADERNO GRUPAL wbigxvmdhishlsgksmhdhkdkhskgskgsglzkgKgsgkzkhpotx

La sábana santa un encuentro con laPasión del señor

La sábana santa un encuentro con laPasión del señor

39. OLIMPIA, LOS JUEGOS OLÌMPICOS EN LA ANTIGUA GRECIA

39. OLIMPIA, LOS JUEGOS OLÌMPICOS EN LA ANTIGUA GRECIA

Folleto tríptico informativo datos sida vih sencillo rosa rojo blanco.pdf

Folleto tríptico informativo datos sida vih sencillo rosa rojo blanco.pdf

En ticconfio

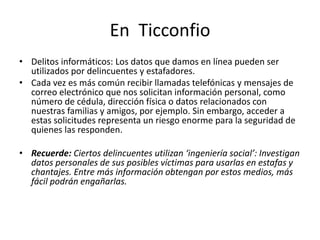

- 1. En Ticconfio • Delitos informáticos: Los datos que damos en línea pueden ser utilizados por delincuentes y estafadores. • Cada vez es más común recibir llamadas telefónicas y mensajes de correo electrónico que nos solicitan información personal, como número de cédula, dirección física o datos relacionados con nuestras familias y amigos, por ejemplo. Sin embargo, acceder a estas solicitudes representa un riesgo enorme para la seguridad de quienes las responden. • Recuerde: Ciertos delincuentes utilizan ‘ingeniería social’: Investigan datos personales de sus posibles víctimas para usarlas en estafas y chantajes. Entre más información obtengan por estos medios, más fácil podrán engañarlas.

- 2. • Básicamente, estas comunicaciones suelen estar relacionadas con renombradas instituciones que tienen alguna excusa para realizar estas indagaciones. Estas van desde encuestas para conocer nuestros gustos y entidades bancarias que quieren actualizar sus bases de datos, hasta la posibilidad de ganar un concurso o un curso de idiomas.

- 3. • Básicamente, estas comunicaciones suelen estar relacionadas con renombradas instituciones que tienen alguna excusa para realizar estas indagaciones. Estas van desde encuestas para conocer nuestros gustos y entidades bancarias que quieren actualizar sus bases de datos, hasta la posibilidad de ganar un concurso o un curso de idiomas.

- 4. • TIP: Ninguna institución bancaria o comercial pedirá a sus clientes que actualicen sus datos a través del teléfono o de correos electrónicos no solicitados. • Cuando se reciben llamadas o mensajes electrónicos que piden información personal, lo mejor es dar una respuesta respetuosa, honesta y directa: “Lo siento pero no entrego esta clase de datos a través de este medio”. Esto dejará en claro su posición y que prefiere no discutir su vida privada con gente que no conoce.

- 5. • Ahora bien, algunas personas podrían ser muy insistentes –en ocasiones comenzarán a preguntar sin autorización–. No se sienta intimidado o apenado por negarse a contestar y, más importante, nunca les dé pie para comenzar una conversación. • Si la solicitud está a nombre de una compañía reconocida, con la cual usted tiene alguna relación, lo mejor es decir cortésmente que no contestará a sus interrogantes por teléfono o Internet, pero que con gusto irá a la sede de la empresa o del banco a brindar los datos que necesitan.