Encuesta hacktivismo

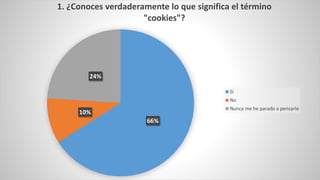

- 1. 66% 10% 24% 1. ¿Conoces verdaderamente lo que significa el término "cookies"? Sí No Nunca me he parado a pensarlo

- 2. 16% 84% 2. ¿Alguna vez te han hackeado una cuenta en una red social? Sí No

- 3. 66% 28% 6% 0% 3. ¿Aceptas las políticas de Google, redes sociales o cualquier otra página sin leerlas? Sí, siempre Sí, alguna vez Casi nunca No, nunca

- 4. 48% 52% 4. ¿Sabías que Facebook tiene un buzón oculto con tus mensajes? Sí, estoy informado sobre el tema No, es la primera vez que lo oigo

- 5. 20% 14% 20% 46% 5. ¿Cuál crees que es la definición de "hacker"? Persona que estafa a través del mundo internauta mediante sus conocimientos informáticos Persona con un cierto conocimiento en informática cuyo fin es alterar la sociedad Grupo de protesta aficionado o profesional de la seguridad informática con bienes reivindicativos de la sociedad Persona que utiliza técnicas informáticas con fines criminales o maliciosos

- 6. 12% 28% 14% 46% 6. Según International Business Times, Donald Trump está de acuerdo con el arresto de Julian Assange, ¿crees que lleva razón? Sí, lleva razón No, estoy en total desacuerdo Me es indeferente No sé quién es Julian Assange

- 7. 96% 4% 7. El videojuego Watch Dogs está ambientado en una realidad ficticia, pero no muy alejada de la realidad (hackear cajeros automáticos, cámaras de vigilancia, semáforos... Todo un sinfin de amenazas. ¿Crees que puede ocurrir algo similar en la realidad? Sí, nos encontramos en una sociedad muy fácil de hackear No, porque no debemos perder la visión de que es un videojuego

- 8. 16% 20% 14% 50% 8. ¿Crees correcto que al realizar una búsqueda con Google sepa tu ubicación, dirección IP, datos de cookies, tus búsquedas e información? Sí Me es indeferente Nunca me lo había planteado No es bueno para la sociedad, es un error de Google

- 9. 76% 6% 2% 8% 8% 9. Durante los últimos años ha aumentado la demanda de los informáticos para las empresas con el fin de protegerlas. ¿Por qué crees que ocurre esto? Su aumento es evidente, las empresas necesitan protegerse Su aumento se debe a una mayor solicitud de este empleo Su aumento no es correcto, se debe a la manipulación del gobierno en los datos de trabajo. Su aumento me es indiferente NS/NC

- 10. 16% 28% 12% 44% 10. ¿Estás a favor de perder libertad a cambio de una mayor protección? Sí, mi seguridad es más importante Sí, pero no me gusta ser vigilado No, es muy importante la libertad No, pero me importa mi seguridad

- 11. 60% 40% 0% 11. Existen varias diferencias entre Whatsapp y Telegram. ¿Tú cuál usas? Utilizo whatsapp porque telegram no lo usan mis contactos Utilizo whatsapp porque es más conocida Uso Telegram