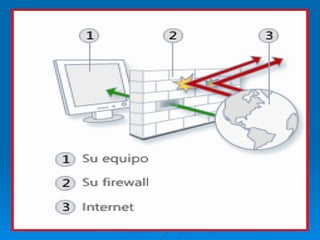

Este documento proporciona recomendaciones para mejorar la seguridad de los equipos, incluyendo usar un firewall y software antivirus, comprobar el estado de seguridad con el Centro de seguridad de Windows, y tomar medidas como realizar copias de seguridad, instalar actualizaciones, y usar una cuenta de usuario estándar en lugar de una cuenta de administrador.