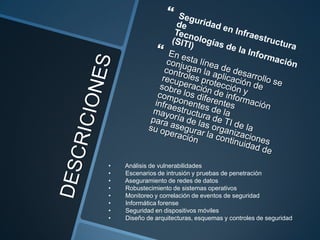

Este documento lista varias áreas relacionadas con la seguridad de la información, incluyendo el análisis de vulnerabilidades, pruebas de penetración, seguridad de redes, sistemas operativos, dispositivos móviles, criptografía, identidad electrónica, protección de datos, gestión de riesgos, políticas y estrategias de seguridad.