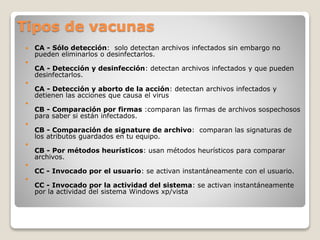

Este documento describe los principales riesgos de la información electrónica como virus, spyware, troyanos, phishing, spam y formas de protegerse a través de vacunas informáticas. Explica que los riesgos incluyen robo de información, fraude, suplantación de identidad y daño a sistemas. Las vacunas informáticas detectan y eliminan malware antes de que infecte un dispositivo.