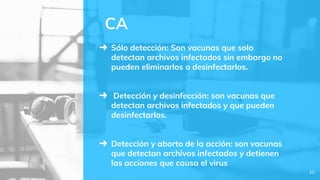

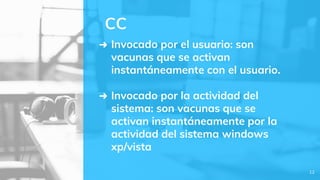

Este documento describe los principales riesgos asociados con la información electrónica, incluyendo amenazas como virus, troyanos, gusanos y phishing. Explica que los riesgos surgen de la interacción entre amenazas y vulnerabilidades en los sistemas. También define qué son las vacunas informáticas y sus funciones para detectar y eliminar malware.