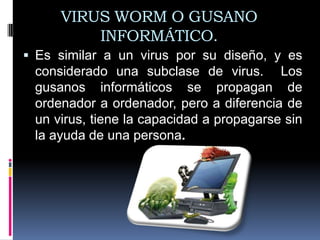

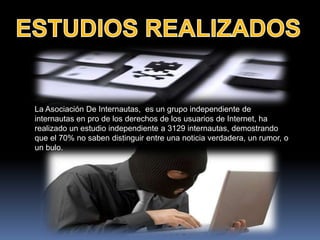

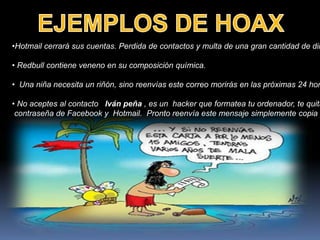

El documento describe diferentes tipos de virus informáticos como gusanos, caballos de Troya, virus de sobreescritura y polimórficos. También habla sobre bulos o noticias falsas que se propagan ampliamente en internet sin propósitos delictivos pero con el fin de captar atención y engañar a las personas para que reenvíen el mensaje. Un estudio mostró que la mayoría de las personas tienen dificultades para distinguir entre una noticia verdadera y un bulo.