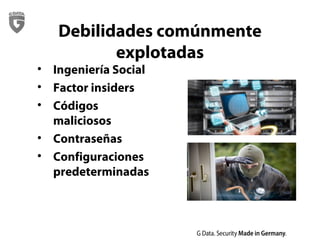

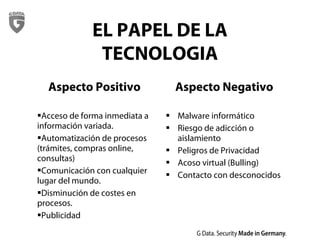

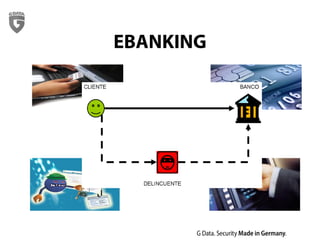

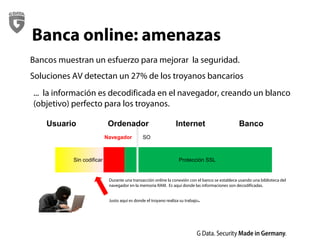

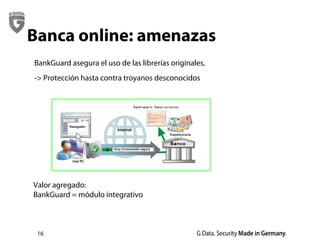

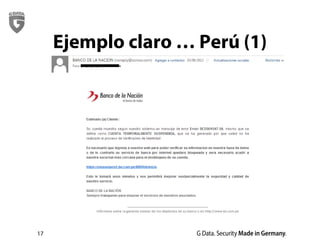

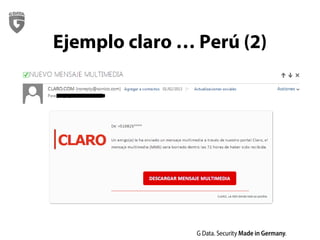

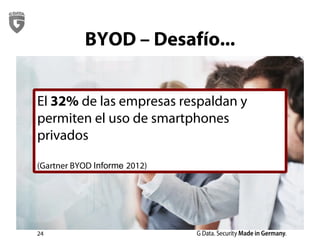

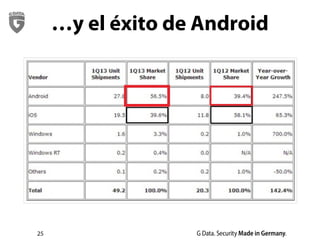

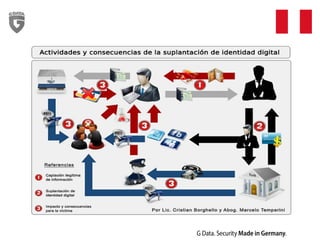

Este documento presenta una charla sobre seguridad en internet con G Data. Cubre los riesgos en línea como malware, ingeniería social y contraseñas débiles. Explica cómo la tecnología BYOD trae desafíos de seguridad para las empresas debido a dispositivos personales vulnerables. También discute amenazas emergentes como bots y adware en Android. Finalmente, ofrece consejos sobre protección de menores y control parental, así como suplantación de identidad.