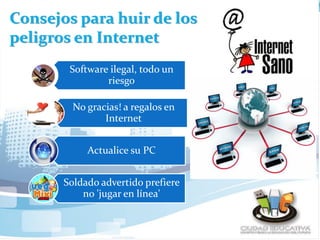

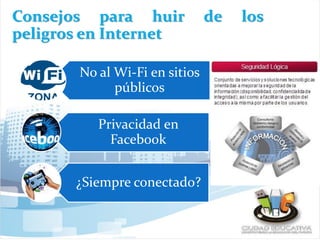

Este documento ofrece varios consejos para navegar de forma segura en Internet, incluyendo mantener la privacidad en las redes sociales, escanear dispositivos USB antes de conectarlos a la computadora para detectar virus, y usar un antivirus actualizado con protecciones completas. También advierte sobre los riesgos de compartir demasiada información personal en línea o descargar software ilegal. El objetivo general es crear conciencia sobre los peligros comunes en Internet y cómo protegerse a uno mismo y sus dispositivos.