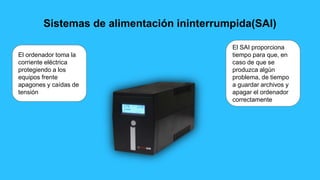

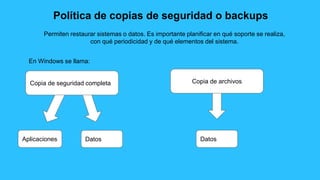

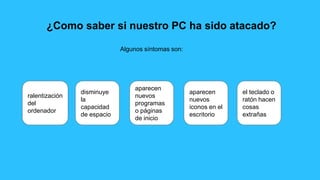

Este documento trata sobre la seguridad informática y ofrece recomendaciones para proteger la privacidad y seguridad de las personas. Explica conceptos como la seguridad pasiva, que minimiza el impacto de posibles daños mediante mecanismos como sistemas de alimentación ininterrumpida, dispositivos NAS y políticas de copias de seguridad. También advierte sobre amenazas como el ciberacoso, la pérdida de intimidad y la suplantación de identidad, y recomienda el uso de software de control parental, la responsabilidad