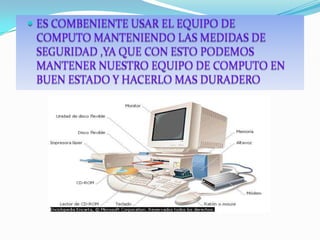

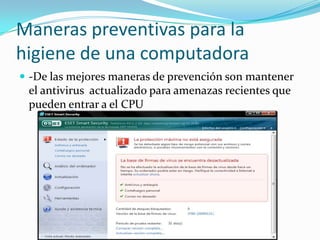

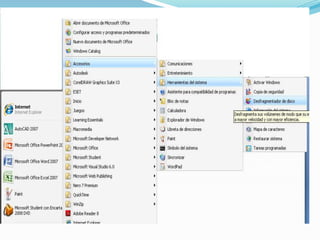

El documento habla sobre las medidas de seguridad y mantenimiento que se deben tomar para usar un equipo de computo de forma segura y que dure más tiempo. Recomienda mantener actualizado el antivirus, no abrir archivos de origen desconocido, actualizar periódicamente el software, y seguir normas básicas de higiene como no comer cerca de la computadora.