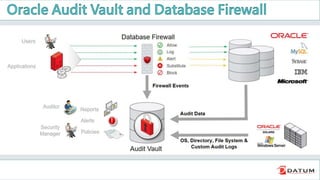

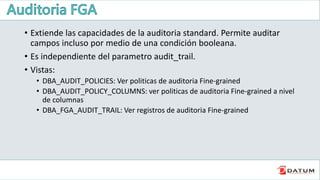

Este documento presenta una introducción a la auditoría de bases de datos Oracle. Explica los tipos básicos de auditoría como la estándar, la de nivel de columna y la de operaciones SYS. También describe la plataforma Oracle Audit Vault para consolidar datos de auditoría de múltiples fuentes y proporcionar alertas y reportes. Finalmente, introduce la auditoría unificada de Oracle 12c que permite políticas de auditoría a nivel de privilegios, acciones y roles.