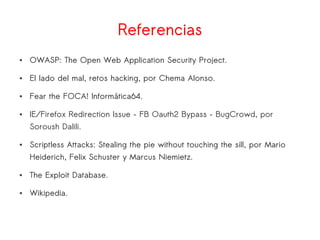

El documento presenta una introducción a las vulnerabilidades web basándose en el proyecto OWASP y su lista de las 10 principales amenazas de 2013, que incluyen inyecciones SQL, gestión de autenticación rota y cross-site scripting (XSS). Se analizan ejemplos y técnicas relacionadas con estas vulnerabilidades, así como herramientas para aprender seguridad web y realizar pruebas de penetración. Además, se mencionan recursos adicionales para practicar y mejorar habilidades en la seguridad de aplicaciones web.