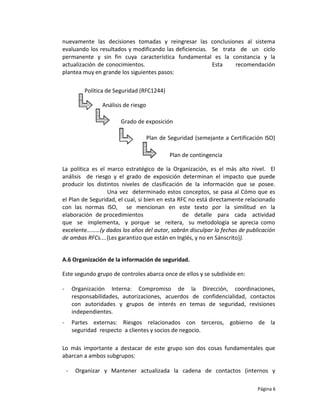

Este documento presenta información sobre la norma ISO 27001. En 3 oraciones o menos:

La norma ISO 27001 establece los requisitos para un sistema de gestión de seguridad de la información. La certificación ISO 27001 demuestra que una organización toma medidas para asegurar la seguridad de la información. El documento explica los beneficios de la certificación ISO 27001 y los controles que cubre la norma.