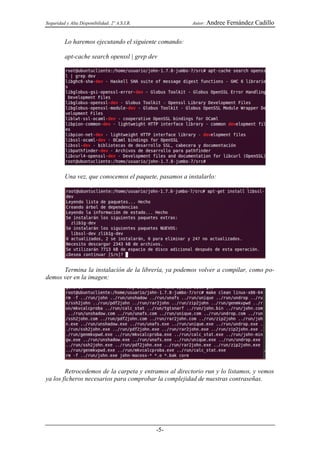

Este documento explica cómo usar el programa John the Ripper para comprobar la fortaleza de las contraseñas en sistemas Linux y Windows. En Linux, se debe compilar John the Ripper y luego usarlo junto con los archivos /etc/passwd y /etc/shadow. En Windows, se usa pwdump7 para extraer las contraseñas del sistema y luego procesarlas con John the Ripper.