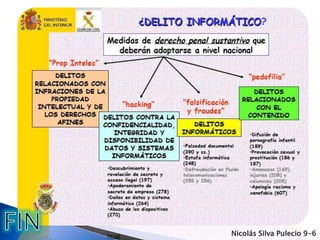

El documento habla sobre los delitos informáticos. Define los delitos informáticos como acciones antijurídicas que dañan ordenadores, medios electrónicos y redes de Internet. La criminalidad informática incluye crímenes contra redes de computadoras como virus e intrusiones, y crímenes cometidos a través de computadoras como espionaje y fraude. Un ejemplo común son personas que roban información de sitios web o causan daños a redes.