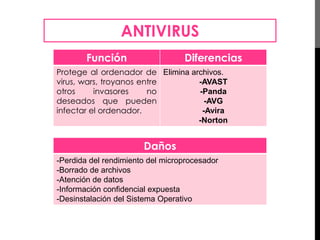

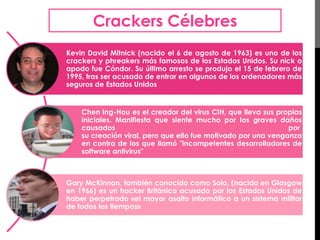

El documento proporciona información sobre antivirus, antispyware, firewalls y ataques cibernéticos. Explica que los antivirus protegen contra virus, troyanos y otros programas maliciosos, mientras que los antispyware protegen contra spyware y software no deseado. Los firewalls ayudan a impedir que hackers obtengan acceso a un equipo a través de una red. También describe algunos ataques cibernéticos históricos como el de Jonathan James a la NASA en 1999 y el robo de millones de cuentas de tarjet