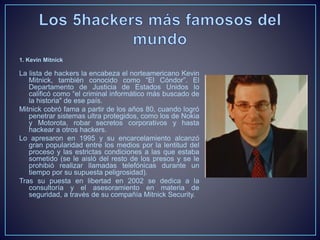

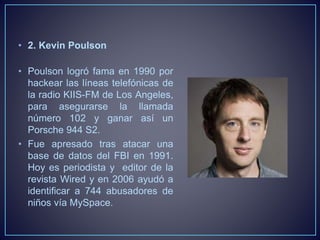

El documento habla sobre diferentes formas de protegerse de amenazas cibernéticas como el spyware, mediante el uso de software anti spyware, firewalls y antivirus. También advierte sobre estafas comunes como correos falsos del gobierno o sobre subastas fraudulentas, e incluye breves biografías de hackers famosos.