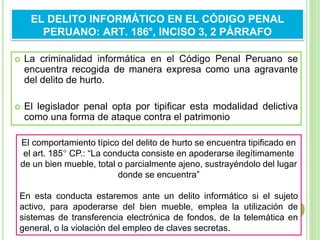

El documento discute los delitos informáticos y cómo están abordados en el Código Penal Peruano. Actualmente, los delitos informáticos se consideran una forma agravada de hurto, lo que plantea algunos problemas dado que el hurto tradicionalmente se entiende de manera diferente. El documento sugiere que sería mejor crear un tipo penal autónomo para los delitos informáticos.