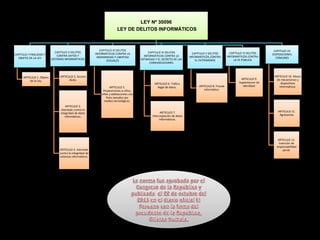

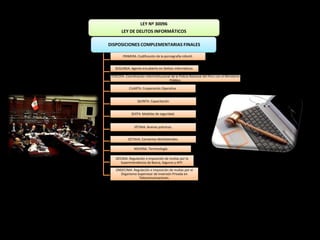

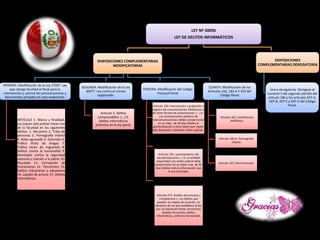

Esta ley modifica la Ley No 30096 de Delitos Informáticos para incorporar la calidad de "deliberada" e "ilegítima" a ciertos delitos informáticos, como acceso ilícito y ataques a sistemas e integridad de datos. También modifica artículos del Código Penal relacionados con delitos informáticos y disposiciones procesales penales para agilizar investigaciones de este tipo de delitos.