Este documento describe el malware y cómo combatirlo. Brevemente:

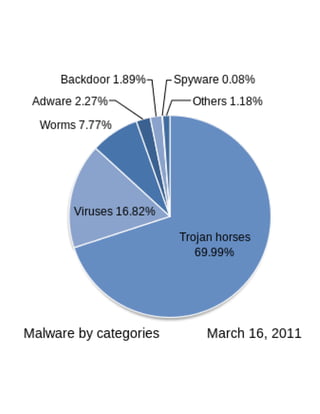

1) El malware incluye virus, gusanos, troyanos y spyware que dañan computadoras o roban información.

2) El malware a menudo llega a través de programas compartidos, enlaces engañosos o archivos adjuntos.

3) Para combatir el malware, mantener actualizaciones, usar antivirus y estar alerta a enlaces sospechosos.