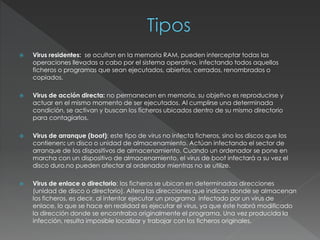

Los virus informáticos infectan archivos y sistemas operativos con el objetivo de dañar datos o alterar el funcionamiento del ordenador sin el consentimiento del usuario, propagándose a otros sistemas. Los antivirus detectan, bloquean y eliminan virus, actualizándose constantemente para combatir nuevas amenazas y proteger los sistemas. Existen diferentes tipos de malware como virus, troyanos, gusanos y spyware que usan diversos métodos para infectar equipos y robar información personal de usuarios.