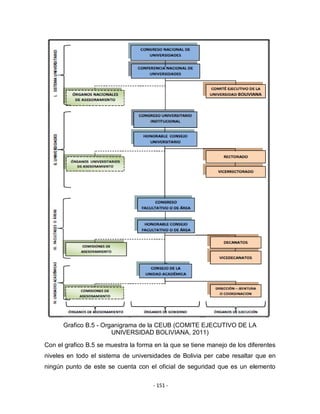

La tesis presentada por Juan Fernando Huanca Alavi se centra en el desarrollo de un sistema de seguridad por niveles para las redes informáticas en los centros de datos del sistema de universidades de Bolivia, con el objetivo de obtener el título de magister en seguridad de tecnologías de la información. El documento incluye un análisis detallado de los niveles de seguridad, metodologías y un diseño práctico que aborda los riesgos existentes en el centro de datos de la Universidad Pública de El Alto. Se destaca la colaboración de expertos y la aplicación de conceptos teóricos para fortalecer la seguridad de la información en el contexto académico.