seguridad en telecomunicaciones

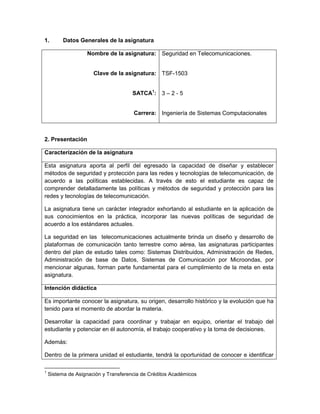

- 1. 1. Datos Generales de la asignatura Nombre de la asignatura: Clave de la asignatura: SATCA1 : Carrera: Seguridad en Telecomunicaciones. TSF-1503 3 – 2 - 5 Ingeniería de Sistemas Computacionales 2. Presentación Caracterización de la asignatura Esta asignatura aporta al perfil del egresado la capacidad de diseñar y establecer métodos de seguridad y protección para las redes y tecnologías de telecomunicación, de acuerdo a las políticas establecidas. A través de esto el estudiante es capaz de comprender detalladamente las políticas y métodos de seguridad y protección para las redes y tecnologías de telecomunicación. La asignatura tiene un carácter integrador exhortando al estudiante en la aplicación de sus conocimientos en la práctica, incorporar las nuevas políticas de seguridad de acuerdo a los estándares actuales. La seguridad en las telecomunicaciones actualmente brinda un diseño y desarrollo de plataformas de comunicación tanto terrestre como aérea, las asignaturas participantes dentro del plan de estudio tales como: Sistemas Distribuidos, Administración de Redes, Administración de base de Datos, Sistemas de Comunicación por Microondas, por mencionar algunas, forman parte fundamental para el cumplimiento de la meta en esta asignatura. Intención didáctica Es importante conocer la asignatura, su origen, desarrollo histórico y la evolución que ha tenido para el momento de abordar la materia. Desarrollar la capacidad para coordinar y trabajar en equipo, orientar el trabajo del estudiante y potenciar en él autonomía, el trabajo cooperativo y la toma de decisiones. Además: Dentro de la primera unidad el estudiante, tendrá la oportunidad de conocer e identificar 1 Sistema de Asignación y Transferencia de Créditos Académicos

- 2. claramente los conceptos más importantes dentro del ámbito de la seguridad informática, así mismo; con ayuda del docente; podrá salir del paradigma de un hacker y un cracker. La unidad número dos, tiene la intención de fomentar al estudiante su capacidad de indagar en diversas fuentes de información el uso de las Técnicas de cifrado, gestión de claves y criptografía. El docente, mediante las herramientas que él considere, podrá sugerir al estudiante el algoritmo de encriptación que le permita desarrollar un programa, con el cuál conocerá y profundizará más en este campo. Las arquitecturas de seguridad del Modelo OSI forman parte primordial en esta unidad y con apoyo del docente dar a conocer cuáles son estas, guiar detalladamente y organizar equipos de trabajo para poder simular la protección. Para el caso de la tercera unidad, el estudiante podrá configurar de manera adecuada los dispositivos de seguridad, así como comprender la importancia de la funcionabilidad de la protección en puertos y modelos de control de acceso a áreas restringidas SITE. Más aún dentro de esta unidad, el docente podrá explicar mediante ilustraciones gráficas la forma de comunicación de los equipos inalámbricos y la teoría de los canales y frecuencias de los Dispositivos AP, Routers y Puentes. La cuarta unidad tiene auge en la seguridad de las instalaciones físicas del SITE. Esta unidad cubre de manera oportuna la correcta instalación y funcionalidad tanto en climatización, protección de picos eléctricos, ruidos y control de Acceso. El estudiante deberá realizar una práctica donde aplique mecanismos pertinentes de seguridad en una empresa y esta a su vez será presentada ante la clase con la intención de evaluar cada aspecto. La quinta y última unidad prepara la documentación correspondiente para la instalación e implementación de un SITE, sin olvidar mencionar las Normas y Estándares utilizadas durante la evaluación del trabajo. El docente deberá contemplar el nivel de la competencia alcanzada en cuanto a los niveles de seguridad, Estándares y Normas regulatorias. 3. Participantes en el diseño y seguimiento curricular del programa Lugar y fecha de elaboración o revisión Participantes Observaciones Frontera Comalapa, Chiapas. Noviembre de 2014. Instituto Tecnológico de Frontera Comalapa. Reunión de Diseño del Módulo de especialidad de la Carrera de Ingeniería en Sistemas Computacionales.

- 3. 4. Competencia(s) a desarrollar Competencia(s) específica(s) de la asignatura Conoce los diferentes tipos de seguridad en Telecomunicaciones que le permita seleccionar el mejor método de protección, promoviendo los algoritmos de encriptación de datos y políticas anti intruso. Reconoce la influencia de las Telecomunicaciones en distintos ámbitos, así como sus beneficios y sus perjuicios. Realiza y utiliza programas de criptografía, técnicas de cifrado y la seguridad en las telecomunicaciones para la protección de datos durante el envío de información. Configura el firewall físico y lógico de una red, con sus especificaciones requeridas para la protección contra ataques informáticos. Identifica la importancia del control de acceso al centro de datos, y medidas de seguridad física para la seguridad de la información. Conoce y desarrolla la documentación necesaria para establecer que la seguridad en la red es la ideal de acuerdo a los estándares actuales. 5. Competencias previas Configura y administra servicios de red para el uso eficiente y confiable de los recursos computacionales. Conoce y aplica los procedimientos administrativos y legales para emprender y operar una empresa. Utiliza metodologías para el análisis de requerimientos, planeación, diseño e instalación de una red. Identifica los principales conceptos de un sistema de comunicación. Analiza, selecciona e instala antenas direccionales, sectoriales y omnidireccionales para distintas aplicaciones. Analiza la importancia del equipo de trasmisión y el SITE, en la infraestructura de una red de telecomunicación. 6. Temario No. Temas Subtemas 1 Introducción a la Seguridad 1.1 Concepto de Seguridad Informática 1.2 Concepto de ataque informático. 1.3 Importancia de la Seguridad Física.

- 4. 1.4 Importancia de la seguridad Lógica. 1.5 Concepto de Protocolos. 1.6 Diferencia entre Hacker y Cracker 2 Criptografía 2.1 Historia y concepto de Criptografía. 2.2 Mecanismos de seguridad y Ataques. 2.3 Arquitectura de seguridad OSI. 2.4 Técnicas de Cifrados. 2.5 Gestión de Claves 2.6 Criptografía Simétrica: DES y AES 2.7 Criptografía Asimétrica 3 Seguridad en Redes 3.1 Protocolo de Cifrado de datos 3.2 Estándares Certificadores 3.3 Firewall 3.4 Puertos (Entrada/Salida) 3.5 Modelos de Control de Acceso. 3.6 Teoría de los 11 canales Inalámbricos. 4 Seguridad física. 4.1 Acceso físico al Site. 4.2 Ruido Eléctrico. 4.3 Nivel de Temperatura en Site. 4.4 Concepto de Tierra física. 4.5 Respaldos de datos 5 Políticas de Seguridad 5.1 Regulación de las Telecomunicaciones. 5.2 La Normalización o Estandarización de las Telecomunicaciones. 5.3 Niveles de Seguridad en Redes. 7. Actividades de aprendizaje de los temas Introducción a la Seguridad. Competencias Actividades de aprendizaje Específica(s): Reconoce la influencia de las Telecomunicaciones en distintos ámbitos, Investigar en distintas fuentes los conceptos de seguridad informática, ataque informático, clasificación de hackers y crackers. Presentar un

- 5. así como sus beneficios y sus perjuicios. Genéricas: Sistémicas: Capacidad de aplicar los conocimientos en la práctica. Habilidades de investigación. Capacidad de aprender. Capacidad de adaptarse a nuevas situaciones Capacidad de generar nuevas ideas (creatividad). Liderazgo Habilidad para trabajar en forma autónoma. Capacidad para diseñar y gestionar proyectos. Búsqueda del logro. Interpersonales: Capacidad crítica y autocrítica. Iniciativa y espíritu emprendedor ético. Compromiso ético. Instrumentales: Uso de las nuevas tecnologías de la información. Capacidad de análisis y síntesis. Comunicación oral y escrita. Habilidades básicas del manejo de la computadora. Habilidad para buscar y analizar información proveniente de fuentes diversas. Solución de problemas. Toma de decisiones. ensayo expositivo. Investigar los protocolos de seguridad informática existentes para la correcta aplicación dentro de las telecomunicaciones. Presentarlo mediante un cuadro sinóptico. Presentar mediante un mapa mental la importancia de la seguridad física y lógica de las telecomunicaciones. Discutir en clase la investigación sobre la importancia de la seguridad física y lógica en las telecomunicaciones, para fomentar el conocimiento razonado presentando informe de actividad impreso. Nombre de tema Criptografía Competencias Actividades de aprendizaje Específica(s): Investigar origen de la Criptografía, y realizar una línea del tiempo.

- 6. Realiza y utiliza programas de criptografía, técnicas de cifrado y la seguridad en las telecomunicaciones para la protección de datos durante el envío de información. Genéricas: Instrumentales: Uso de las nuevas tecnologías de la información. Capacidad de análisis y síntesis. Capacidad de planear, organizar, dirigir y controlar. Comunicación oral y escrita. Habilidades básicas del manejo de la computadora. Habilidad para buscar y analizar información proveniente de fuentes diversas. Solución de problemas. Toma de decisiones. Interpersonales: Capacidad crítica y autocrítica. Trabajo en equipo. Iniciativa y espíritu emprendedor ético. Sistémicas: Capacidad de aplicar los conocimientos en la práctica. Habilidades de investigación. Capacidad de aprender. Capacidad de adaptarse a nuevas situaciones Capacidad de generar nuevas ideas (creatividad). Liderazgo Habilidad para trabajar en forma autónoma. Capacidad para diseñar y gestionar proyectos. Búsqueda del logro. Investigar y presentar en forma de mapa conceptual los servicios de seguridad OSI. Desarrollar un programa de cifrado de clave, mediante cualquier tipo de algoritmo. Desarrollar un programa que descifre una clave tipo DES. Utilizando cualquier lenguaje de programación. Desarrollar un programa que descifre una clave tipo AES. Utilizando cualquier lenguaje de programación. Nombre de tema Seguridad en Redes

- 7. Competencias Actividades de aprendizaje Específica(s): Configura el firewall físico y lógico de una red, con sus especificaciones requeridas para la protección contra ataques informáticos. Genéricas: Instrumentales: Uso de las nuevas tecnologías de la información. Capacidad de planear, organizar, dirigir y controlar. Comunicación oral y escrita. Habilidades básicas del manejo de la computadora. Habilidad para buscar y analizar información proveniente de fuentes diversas. Solución de problemas. Interpersonales: Capacidad crítica y autocrítica. Trabajo en equipo. Iniciativa y espíritu emprendedor ético. Sistémicas: Capacidad de aplicar los conocimientos en la práctica. Habilidades de investigación. Capacidad de aprender. Capacidad de adaptarse a nuevas situaciones Capacidad de generar nuevas ideas (creatividad). Liderazgo Habilidad para trabajar en forma autónoma. Capacidad para diseñar y gestionar proyectos. Búsqueda del logro. Investigar y presentar informe acerca de los Estándares Certificadores de Seguridad en Redes. Presentar mediante un Mapa Mental los Tipos de Firewall existentes. Identificar mediante un diagrama Relacional los puertos de Entrada/Salida del pc. Modelar mediante un diagrama, el control de acceso hacia un SITE, y a la información. Ilustrar la teoría de los 11 canales mediante una maqueta o un sistema simulador, con el fin de mostrar la interferencia que ocasionan la concurrencia de las señales. Nombre de tema

- 8. Seguridad Física Competencias Actividades de aprendizaje Específica(s): Identifica la importancia del control de acceso al centro de datos, y medidas de seguridad física para la seguridad de la información. Genéricas: Instrumentales: Uso de las nuevas tecnologías de la información. Capacidad de planear, organizar, dirigir y controlar. Comunicación oral y escrita. Habilidades básicas del manejo de la computadora. Habilidad para buscar y analizar información proveniente de fuentes diversas. Solución de problemas. Interpersonales: Capacidad crítica y autocrítica. Trabajo en equipo. Iniciativa y espíritu emprendedor ético. Sistémicas: Capacidad de aplicar los conocimientos en la práctica. Habilidades de investigación. Capacidad de aprender. Capacidad de adaptarse a nuevas situaciones Capacidad de generar nuevas ideas (creatividad). Liderazgo Habilidad para trabajar en forma autónoma. Capacidad para diseñar y gestionar proyectos. Búsqueda del logro. Investigar el concepto de Ruido eléctrico y realizar un ensayo sobre el tema. Realizar una investigación sobre la temperatura recomendada al SITE de acuerdo a los requerimientos de la empresa, y los tipos de clima existentes. De acuerdo a la investigación anterior, identificar los tipos de clima existentes y evaluar cada uno con propósito específico. Investigar los tipos de tierra física que se instalan en un SITE, las características y especificaciones técnicas, y elaborar una ficha técnica. Investigar las formas de respaldar los datos, físico y digital, así como fiabilidad de los datos. Con base en la investigación de la forma de respaldar los datos, describir en un mapa mental los tipos de respaldo y la fiabilidad de cada uno.

- 9. Nombre de tema Políticas de Seguridad Competencias Actividades de aprendizaje Específica(s): Conoce y desarrolla la documentación necesaria para establecer que la seguridad en la red es la ideal de acuerdo a los estándares actuales. Genéricas: Instrumentales: Uso de las nuevas tecnologías de la información. Capacidad de análisis y síntesis. Capacidad de planear, organizar, dirigir y controlar. Comunicación oral y escrita. Habilidades básicas del manejo de la computadora. Habilidad para buscar y analizar información proveniente de fuentes diversas. Toma de decisiones. Interpersonales: Capacidad crítica y autocrítica. Trabajo en equipo. Iniciativa y espíritu emprendedor ético. Sistémicas: Capacidad de aplicar los conocimientos en la práctica. Habilidades de investigación. Capacidad de aprender. Capacidad de adaptarse a nuevas situaciones Capacidad de generar nuevas ideas (creatividad). Liderazgo Habilidad para trabajar en forma autónoma. Investigar en distintos libros los estándares de seguridad actuales y presentarlos en un informe detallado. Presentar en un diagrama los niveles de seguridad en una red y las telecomunicaciones. Realizar una práctica donde se especifiquen los requerimientos de una empresa en cuanto a las políticas de seguridad, diseñar la topología de red, implementación de cableado eléctrico e implementación de un SITE

- 10. Capacidad para diseñar y gestionar proyectos. Búsqueda del logro. 8. Práctica(s) Instalar y configurar un firewall en red local. Instalar y configurar un firewall en red pública. Instalar sistemas de seguridad para Pc y servidores. Realizar un programa de cifrado de claves. Manejar programas encriptadores de información en envío de archivos por red. Instalar y configurar firewall lógico en Servidores. Configuración de Routers 9. Proyecto de asignatura Diseñar la instalación de un SITE con base a las Normas la seguridad en las Telecomunicaciones. Dentro de la documentación incluir lo siguiente según sea el caso: Requisitos de Hardware: o Servidor de Aplicación. o Servidor de Base de Datos. o Servidor Web. Requisitos de Software o Cuentas de Servicio. o Dominio Requisitos de Recursos Humanos. o Responsable del Centro de Datos. (Especificando el perfil). Requisitos eléctricos. o Toma de tierras. o Anillos de enlace. o Líneas principales de tierra. o Tipos de resistencia. o Cableado interno. Requisitos de la Red. o Cableado interno. o Switch. o Router.

- 11. o Línea telefónica. o Internet. o Rack. Documentación. o Estándar utilizado en la instalación de la Red. o Nodos de Red. o Niveles de seguridad establecidos. o Normas eléctricas y de Red utilizadas. Fundamentación: marco referencial (teórico, conceptual, contextual, legal) en el cual se fundamenta el proyecto de acuerdo con un diagnóstico realizado, mismo que permite a los estudiantes lograr la comprensión de la realidad o situación objeto de estudio para definir un proceso de intervención o hacer el diseño de un modelo. Planeación: con base en el diagnóstico en esta fase se realiza el diseño del proyecto por parte de los estudiantes con asesoría del docente; implica planificar un proceso: de intervención empresarial, social o comunitario, el diseño de un modelo, entre otros, según el tipo de proyecto, las actividades a realizar los recursos requeridos y el cronograma de trabajo. Ejecución: consiste en el desarrollo de la planeación del proyecto realizada por parte de los estudiantes con asesoría del docente, es decir en la intervención (social, empresarial), o construcción del modelo propuesto según el tipo de proyecto, es la fase de mayor duración que implica el desempeño de las competencias genéricas y especificas a desarrollar. Evaluación: es la fase final que aplica un juicio de valor en el contexto laboral- profesión, social e investigativo, ésta se debe realizar a través del reconocimiento de logros y aspectos a mejorar se estará promoviendo el concepto de “evaluación para la mejora continua”, la metacognición, el desarrollo del pensamiento crítico y reflexivo en los estudiantes. 10. Evaluación por competencias Dentro de las evaluaciones que se tienen consideradas para la materia se encuentran las siguientes recomendaciones de actividades a realizar en el periodo contemplado: Realizar una red física de por lo menos 3 computadoras con la intención de montar la seguridad para el acceso a los equipos por medio del sistema OSI, y presentar un reporte de práctica. Calificados mediante rubrica.

- 12. Realizar un programa que de acuerdo a cualquier Técnica de Criptografía, pueda ocultar claves. Calificar mediante evaluación del método Realizar un programa gestor de claves de acceso mediante las técnicas de cifrado de contraseña. Calificar mediante evaluación del método. Implementar cualquier versión de firewall por software y configurarlo para su correcta aplicación. Calificar mediante rubrica. Implementar un firewall físico en una red y configurarlo para su correcta aplicación. Calificar mediante rubrica. Realizar un montaje de cualquier versión de un Sistema Operativo para Servidores, configurarlo e implementar su seguridad tanto en firewall por Software y por Hardware. Además deberá presentar un manual de usuario. 11. Fuentes de información Stalling, W. Fundamentos de seguridad en redes: Aplicaciones y estándares. Pearson. Ramos, A & Ramos A. (2011). Hacking y Seguridad en Internet. RA-MA. Baudru, S & Lasson, S. (2013). Seguridad Informática: Conocer el ataque para una mejor defensa (Ethical Hacking). ENI. Harrington J. (2006). Manual práctico de Seguridad en Redes (Hardware y Redes). ANAYA MULTIMEDIA. Artero J. (2008). Seguridad en la información. PARANINFO. MCNAB, C. Seguridad en Redes. Anaya Multimedia. Ortega, J & López, M. (2006). Introducción a la Criptografía Historia y Actualidad. UNIVERSIDAD DE CASTILLA-LA MANCHA.