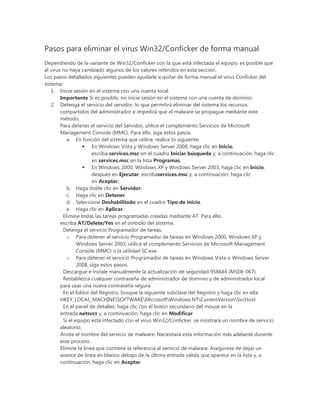

1. El documento proporciona pasos detallados para eliminar manualmente el virus Win32/Conficker de un sistema infectado, incluyendo detener servicios, eliminar tareas programadas, instalar actualizaciones, editar el Registro y eliminar archivos maliciosos.

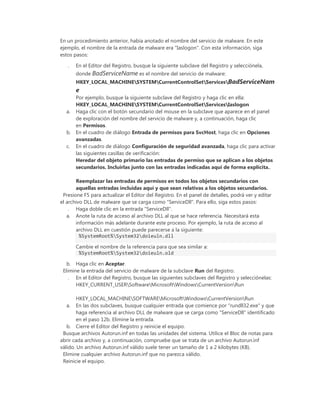

2. Entre los pasos se incluyen detener el servicio del servidor, eliminar entradas del Registro asociadas con el malware, y borrar archivos DLL y Autorun.inf sospechosos.

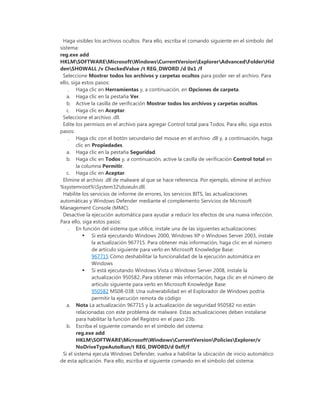

3. Finalmente, el documento recomienda habilitar servicios y defender,