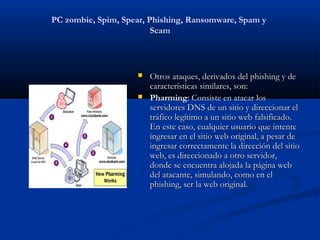

Este documento resume diferentes tipos de fraudes cibernéticos como PC zombie, Spim, Spear phishing, Phishing, Ransomware, Spam y Scam. Explica cada uno de estos términos y cómo operan, incluyendo ejemplos de cómo los estafadores usan técnicas como el envío de enlaces maliciosos o solicitudes de información personal para robar datos o pedir rescates. El objetivo es crear conciencia sobre estos riesgos para que las personas puedan reconocer estas tácticas y proteger su información.