Plan se seguridad.

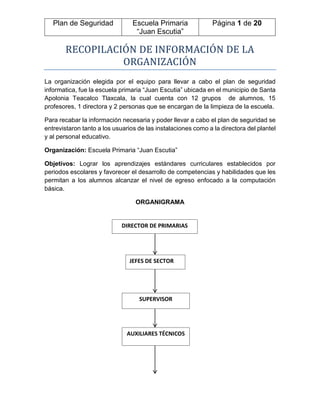

- 1. Plan de Seguridad Escuela Primaria “Juan Escutia” Página 1 de 20 RECOPILACION DE INFORMACION DE LA ORGANIZACION La organización elegida por el equipo para llevar a cabo el plan de seguridad informatica, fue la escuela primaria “Juan Escutia” ubicada en el municipio de Santa Apolonia Teacalco Tlaxcala, la cual cuenta con 12 grupos de alumnos, 15 profesores, 1 directora y 2 personas que se encargan de la limpieza de la escuela. Para recabar la información necesaria y poder llevar a cabo el plan de seguridad se entrevistaron tanto a los usuarios de las instalaciones como a la directora del plantel y al personal educativo. Organización: Escuela Primaria “Juan Escutia” Objetivos: Lograr los aprendizajes estándares curriculares establecidos por periodos escolares y favorecer el desarrollo de competencias y habilidades que les permitan a los alumnos alcanzar el nivel de egreso enfocado a la computación básica. ORGANIGRAMA DIRECTOR DE PRIMARIAS JEFES DE SECTOR SUPERVISOR AUXILIARES TÉCNICOS

- 2. Plan de Seguridad Escuela Primaria “Juan Escutia” Página 2 de 20 DIRECTORA DE LA ESCUELA CONSERJES DOCENTES ALUMNOS

- 3. Plan de Seguridad Escuela Primaria “Juan Escutia” Página 3 de 20 PLAN DE SEGURIDAD Rev. Elaborado Revisado Aprobado Nombre Cargo Firma Fecha

- 4. Plan de Seguridad Escuela Primaria “Juan Escutia” Página 4 de 20 1. ALCANCE Este plan de seguridad informática ha sido diseñado y enfocado para la protección de los sistemas de cómputo con los que cuenta la primaria “Juan Escutia”, a fin de establecer alguna normas de seguridad y lograr conseguir un mejor aprovechamiento, integridad, rendimiento y protección de esta tecnología dada. Los aspectos a cubrir son los siguientes: Analizar el estado en el que se encuentran los equipos en aspectos como lo es el software: dar mantenimiento preventivo o en caso de ser necesario mantenimiento correctivo al equipo de cómputo para garantizar la integridad de la información y correcto funcionamiento de programas necesario así como el S.O. Hardware: revisar el estado en el que se encuentran las instalaciones de redes y eléctricas para prevenir accidentes innecesarios causados por la mala instalación de estas mismas, además de mejora la integridad física del equipo.

- 5. Plan de Seguridad Escuela Primaria “Juan Escutia” Página 5 de 20 2. CARACTERIZACION DEL SISTEMA INFORMATICO El aula de medios de la escuela primaria “Juan Escutia” cuenta con 25 equipos de cómputo, los cuales están en gabinetes y actualmente no tienen conexión a internet. Anteriormente los equipos de cómputo contaban con la instalación y licencia de un antivirus, pero después de la visualización dada, se observó que las licencias avían caducado. Algunas computadoras podrían presentan virus informáticos, debido a que los equipos se encontraban con un alentamiento y mal funcionamiento del software asi como también se generaban acciones indefinidas. Todas las computadoras con las que se cuentan fueron adquiridas nuevas, pero de diferente marca, tales como (HP, DELL, ACER, IBM, COMPACT), 2 computadoras son marca Dell, 7 son IBM, 12 son HP y 4 son ACER. 12 equipos tienen instalado el sistema operativo Windows 7, y las 13 restantes cuentan con Windows XP Professional. Las computadoras están situadas alrededor del aula y están conectadas en serie, el cableado de energía está situado detrás de los equipos de cómputo. Todas las computadoras tienen instalada la paquetería de Office, el cual es utilizado en la educación de los niños, además de software educativo, Pasword, por ejemplo, el cual viene por niveles de acuerdo al grado de los estudiantes. Anteriormente las computadoras contaban con conexión a internet pero era muy lenta puesto que no se contratado el servicio suficiente para todos los equipos lo cual causaba una saturación en la red , actualmente ya no cuentan con este servicio. Las computadoras no guardan información de los usuarios puesto que a los grados de primero a quinto grado tienen limitadas los privilegios y los documentos originados son eliminados al terminar la clase y solo los alumnos de sexto grado introducen una memoria flash para transportar sus archivos.

- 6. Plan de Seguridad Escuela Primaria “Juan Escutia” Página 6 de 20 3. RESULTADOS DEL ANALISIS DE RIESGOS Los recursos más importantes a proteger deban ser los equipos de cómputo en cuanto al software y al hardware para optimizar el correcto funcionamiento e integridad. Las amenazas más importantes que presentan los equipos de cómputo en software son: * Virus * Malware * Spyware Puesto que los usuarios tenían acceso a internet y por medio de las computadoras entraban a redes sociales y no contaban con algún Firewall activado causando así la entrada libre a diferentes páginas web infectadas. Actualmente las computadoras no cuentan con antivirus o antispyware y el firewall no se encuentra activado. Por lo cual -Se deberá tomar en cuenta la instalación de algún antivirus de licencia gratis o de pago dependiendo de las posibilidades y recursos, debido a que los sistemas e información se podría encontrar en riesgo ; tal vez no con virus como Spyware o spam, puesto que ya no se cuenta con conexión a internet, pero de otra forma, se introducen memorias flash en las cuales los virus informáticos pueden ser transportados con suma facilidad. * Hardware El personal encargado del laboratorio no realiza mantenimiento preventivo con frecuencia, y solo se aplican ambos mantenimientos a los equipos en cada temporada vacacional, dejando un largo tiempo de irregularidades en los sistemas. * Areas En lo que respecta al aula de medios, no se cuenta con sistemas de prevención de accidentes, como lo pudiera ser un extintor listo para usarse ante un incendio, esto representa un peligro tanto para los equipos de cómputo como para los usuarios, pudiendo afectar de manera severa el hardware, y a pesar de que en el lugar se cuenta con dos puertas de salida,

- 7. Plan de Seguridad Escuela Primaria “Juan Escutia” Página 7 de 20 una no se encuentra en disposición ya que está bloqueada por sillas que no son utilizadas, asiendo al establecimiento un lugar menos seguro. El aula de medios no cuenta con aire acondicionado, y para refrescar el área de trabajo abren las ventanas, la falta de ventilación provoca el sobrecalentamiento en los equipos y como el aula está ubicada en el segundo piso del edificio 4 de la escuela al abrir las ventanas se permite la entrada de polvo al aula causando aun mas la suciedad. 4. POLITICAS DE SEGURIDAD Este plan de seguridad ha sido diseñado para crear una nueva forma orientada del buen uso, mantenimiento, prevención de accidentes y el correcto funcionamiento de los equipos de cómputo, para mejorar la integridad de cada uno de los equipos, así como también la seguridad para los usuarios en la prevención de accidentes por malas instalaciones y mal funcionamiento apegada a las necesidades que las instalaciones necesitan, resolviendo algunos temas de suma importancia en el aula, dentro del plan se toman en cuenta tanto personal a cargo, usuarios de los equipos de cómputo, estableciendo reglas en el área de trabajo para los usuarios, así como recomendaciones para el personal a cargo. Con constante actualización del sistema de seguridad, nos esforzamos para mantener en óptimas condiciones de trabajo a los equipos de cómputo para asegurar que los usuarios estén satisfechos con el desempeño de las computadoras y así puedan cumplir con sus objetivo durante el uso de las maquinas. Para proteger los equipos de cómputo y al alumnado proponemos un conjunto de reglas, las cuales podrían ser: No correr dentro del aula de medios No entrar con alimentos o bebidas al aula No gritar Mantener el orden en el aula De acuerdo con nuestro análisis añadimos algunas otras reglas al reglamento del aula de medios: En caso de ser necesario dar capacitación al maestro o personal a cargo. No empujar. En caso de alguna falla en los equipos repórtalo con el maestro. No introducir objetos extraños en las ranuras de las computadoras.

- 8. Plan de Seguridad Escuela Primaria “Juan Escutia” Página 8 de 20 No realizar acciones no autorizadas en los equipos por el maestro. En caso de contingencia sigue las instrucciones de tu maestro 5. SISTEMA DE SEGURIDAD INFORMATICA Para mantener el correcto funcionamiento de los equipos de cómputo en el aula de medios de la escuela se establecerán reglas de usos entre ellas se pueden considerar: Prender los equipos comenzando con el CPU y posteriormente el monitor. Dejar cargar al sistema hasta que se encuentre en un punto adecuado para su funcionamiento. Se llevara a cabo cada vez que se encienda un equipo de cómputo. No apagar de repente el CPU, etc. Dar mantenimiento al equipo, de tipo preventivo al software, cada mes aproximadamente o de otra manera congelar el sistema. Se puede realizar cada mes aproximadamente para liberar espacio en HDD (disco duro) y eliminar registros. Instalar un antivirus que puede ser de licencia gratuita o de cobro. Dependiendo del uso del computador: 1) Nivel básico: ofrece Antispam, Antispyware. 2) Nivel medio: (internet security) ofrece Antispam, Antispyware, insigth, Antypishing. 3) Nivel Alto: (proteccion completa) ofrece Antiespam, Antispyware, insigth, Antypishing, proteccion en segundo plano….. Se instalara cada ves que la licencia aya caducado y se configurara desde las configuraciones del propio antivirus, para que realiza acciones en tiempo real.

- 9. Plan de Seguridad Escuela Primaria “Juan Escutia” Página 9 de 20 5.1. MEDIOS HUMANOS A través del análisis previamente realizado asignamos algunos puestos o cargos a desempeñar dentro del área de computación. Siguiendo a cada uno de ellas se cumplirá con cierta jerarquía para mejorar el control de acceso y estabilidad del mobiliario. El personal que destaca responsabilidad en esta institución principalmente es la DIRECTORA: Se encargara de ver que el aula en el que se desempeña esta clase de computación, cuente con los equipos necesarios para que los alumnos manejen un buen desempeño en el laboratorio, o cualquier necesidad que el profesor tenga para poder impartir su clase. EL PROFESOR: Los profesores a cargo de cada grupo tienen la responsabilidad de llevar a los niños a la clase de computación y tener presente los horarios en los que el laboratorio será utilizado respetando todos y cada uno de ellos. Es el encargado de impartir seguridad y protección ya sea a las computadoras o a los usuarios que ocupan los equipos, cuidando cualquier cosa que provocaría algún incidente, al mismo tiempo estar en constante autoevaluación y preparación para mejorar una mejor educación a los niños. También tienen el derecho y obligación de hacer saber al director(a) de cualquier cualquier componente (hardware ó software) necesario para el aprendizaje de los niños. . 5.2. Medios Técnicos de Seguridad: Los medios técnicos utilizados: Los medios técnicos u herramientas en las que nos debemos enfocar para esta área es creando una bitácora en el que nos muestre el número de equipo a utilizar y el tipo de usuario que hará uso de ella. Basarnos principalmente en el software y en el hardware. Para evitar algún riesgo, y tener una constante revisión en cualquier actualización que se necesite, como en los antivirus.

- 10. Plan de Seguridad Escuela Primaria “Juan Escutia” Página 10 de 20 software hardware otros Instalar sistemas operativos conforme a el área Dar mantenimiento preventivo Establecer buena iluminación Observar que cuente con antivirus Realizar mantenimiento preventivo a la fuente de alimentación con las medidas de seguridad correspondientes Tener una buena ventilación Establecer programas para evitar el robo de información Desfragmentar el disco duro Observar que se cuente con herramientas para las variaciones de voltaje como los no break Redundancia a nivel de red y conectividad Tener un extintor para cualquier situación o emergencia. 5.3. Medidas y Procedimientos de Seguridad Informática: Este proceso se realizara las acciones que deben ser realizadas en cada área específica por el personal de esta escuela. Cada acción que se haga en esta área deberá tener: Confidencialidad: entendido como el acceso autorizado a los datos de cada usuario asi como también la disponibilidad de ellos y las restricciones con las que cuentan en caso de ser necesario. Exactitud: la información no debe sufrir alteraciones no deseadas, en cuanto a su contenido, a no ser que el administrador lo requiera o otorgue ciertos privilegios a los usuarios. Disponibilidad: sólo las personas autorizadas pueden tener acceso a la información. Garantizar que los mantenimientos de los equipos, soportes y datos, se realicen en presencia y bajo la supervisión de personal responsable para evitar la divulgación de información que esta contenga.

- 11. Plan de Seguridad Escuela Primaria “Juan Escutia” Página 11 de 20 Se realizaran registros o auditorias, especificando quien realizara y con qué frecuencia el mantenimiento al equipo. Se darán las claves de acceso considerando cada nivel o puesto del personal en el que se explicara su frecuencia de uso en este caso el uso de internet, llevar un registro del uso que se da. Negar el acceso de personas el uso de las computadoras que no pertenezcan a esta área. 5.3.1. De protección física. La Seguridad Física consistira en la "aplicación de barreras físicas y procedimientos de control, como medidas de prevención y contramedidas ante amenazas a los recursos e información confidencial". Se refiere a los controles y mecanismos de seguridad dentro y alrededor del Centro de Cómputo así como los medios de acceso remoto al y desde el mismo; implementados para proteger el hardware y medios de almacenamiento de datos. Este tipo de seguridad está enfocado a cubrir las amenazas ocasionadas tanto por el hombre como por la naturaleza del medio físico en que se encuentra la información. 5.3.1.1. A las áreas con tecnologías instaladas A continuación se mencionan dos tipos de riesgos que se podrían generar en el aula de cómputo y podría causar la pérdida de información confidencial y/o importante tanto como para los usuarios como para los servidores. Con el objetivo de mantener una serie de acciones a seguir en forma eficaz y oportuna para la prevención, reducción y corrección de los diferentes tipos de riesgos. Las principales amenazas que se prevén en la seguridad física son: INCENDIOS ACCIDENTALES. El fuego es una de las principales amenazas contra la seguridad. Es considerado el enemigo número uno de las computadoras ya que puede destruir fácilmente los archivos de información y programas. Al igual que los sistemas anti fuego ya que en su mayoría de ellos recurren al uso del agua para poder apagar el incendio. Por ello es que a continuación se muestran una serie de riesgos al que está sometido el centro de cómputo.

- 12. Plan de Seguridad Escuela Primaria “Juan Escutia” Página 12 de 20 El mobiliario en donde se encuentran los equipos de cómputo son altamente inflamable y no están cubiertos de algún material aíslate. Dotar de material de prevención de incendios asi como lo podrían ser: señales de prevención de incendios, como actuar ante un incendio, y principalmente contar con un extintor. Seguridad del Equipamiento En caso de ser, necesario proteger los equipos de cómputo instalándolos en áreas en las cuales el acceso sea para usuarios autorizados. Además, también es necesario que cuenten con sistemas de ventilación y equipos de extinción como sistema de prevención para proteger los equipos. Recomendaciones. El personal designado para usar extinguidores de fuego debe saber usar dicho sistema de extinción. Si hay sistemas de detección de fuego que activan el sistema de extinción, el personal de esa área debe estar al tanto para no interferir con el proceso. Transferir información, del centro de cómputo, a un departamento local de bodega, Hacer que este departamento esté consciente de la importancia de la información transferida y así aplicar resguardo de la misma. ROBO DE INFORMACION. Las computadoras son posesiones valiosas y están expuestas. Es frecuente que los operadores utilicen la computadora para realizar trabajos privados o para algún otro fin y, de esta manera, robar tiempo de máquina. La información importante o confidencial puede ser fácilmente copiada. El software, es una propiedad muy fácilmente sustraíble y las cintas y discos son fácilmente copiados sin dejar ningún rastro. Por ello se recomienda llevar a cabo una restricción de cuentas de Usuarios y estableciendo contraseñas a determinadas carpetas en las que se encuentre información de suma importancia; tal restricción se puede realizar desde el panel de control de la PC y que en el podrá restringir accesos a traves de las cuentas de usuarios.

- 13. Plan de Seguridad Escuela Primaria “Juan Escutia” Página 13 de 20 5.3.1.2. A las Tecnologías de Información A través de estas reglas de seguridad se pretende proteger el equipo físicamente para evitar la pérdida o robo de algunas piezas indispensables para los equipos como lo pueden ser: memorias, mouse. Una de las opciones para poder evitar este tipo de riesgos es ponerle cerraduras a puertas principales y asegurarar con barrotes a las ventanas que se encuentren cerca de las PCde esta manera se hace complemento de la seguridad física de los equipos. 5.3.1.3 A los soportes de Informacion. Para evitar el borrado oh robo de archivos importantes que se encuentren en las maquinas lo ideal sería ponerle claves para que de asa manera no lo pueda abrir nadie más que el encargado de dicho laboratorio, incluso no solamente proteger los archivos solos sino también las carpetas y poner una contraseña que permita eliminar archivos que se encuentren. 5.3.2 Tecnicas o lógicas. En la seguridad del hardware en este caso que son los equipos, se encuentran en un segundo piso, el aula está protegida por barrotes de hierro, tanto en la puerta como en las ventanas. La seguridad en el software en este caso las aplicaciones, no hay mucho que decir ya que estas no contienen muchos programas, ya que solo contienen huegos y las herramientas básicas como: Word, Excel y Power Point. La máquina numero #1 es la única que contiene contraseña de arranque, ya que esta es del profesor y contiene documentos importantes.

- 14. Plan de Seguridad Escuela Primaria “Juan Escutia” Página 14 de 20 5.3.2.1 Identificación de usuarios. *Una identificación de usuario les sería muy eficaz ya que así podrán accesar a las aulas donde se encuentren las maquinas, ya sea con una credencial u otra forma de el administrador quiera. Esto sería de mucha ayuda ya que así no cualquier persona podrá ingresar a las aulas donde se encuentran las maquinas. *Los usuarios que van a tener acceso a los sistemas informáticos deben identificarse antes de conseguir este acceso. La forma más habitual de identificación es la utilización de registros de usuario. Descrito esto, el registro deberá contener características mínimas para todos los usuarios de los sistemas: Nombre Numero de equipo fecha hora de entrada hora de salida. El responsable de la seguridad debe procurar que los puestos de trabajo no se prendan si no tendrá actividad y llevar el control de registro. Es recomendable prohibir el acceso a páginas con contenido para adultos, racismo, violencia y armas. En este sentido, existen aplicaciones comerciales que proporcionan la capacidad de filtrado de sitios web a los que se puede acceder. 5.3.2.2AUTENTICACIÓN DE USUARIOS Ya sabemos que unos requerimientos primordiales de los sistemas informáticos que desempeñan tareas importantes son los mecanismo de seguridad adecuados a la información que se intenta proteger; el conjunto de tales mecanismos ha de incluir al menos un sistema que permita identificar a las entidades (elementos activos del sistema, generalmente usuarios) que intentan acceder a los objetos (elementos pasivos, como ficheros o capacidad de cómputo), mediante procesos tan simples como una contraseña En el entorno informático al cual fuimos no asistían de autenticaciones, puesto que los usuarios son menores de edad y estaban bajo constante vigilancia por el maestro. Las contraseñas un método de seguridad clásico y más conveniente para este nivel educativo sean han hecho necesarias para evitar errores tales como robo de archivos o datos que pueden llegar a ocuparse.

- 15. Plan de Seguridad Escuela Primaria “Juan Escutia” Página 15 de 20 Existen posibilidades de ser hackeados o tener el caso de robo de información aun que la información es temporal y relativamente mínima en su importancia. Aunque las contraseñas no son el único método de resguardar la información. Es un método efectivo. Aunque las contraseñas sean seguras corre el riesgo de ser corrompidas por otros usuarios así es que se tienen que modificar en determinado tiempo. 5.3.2.3 CONTROL DE ACCESOS A LOS ARCHIVOS Y RECURSOS En el entorno informático el control de los recursos y los archivos son libres para los usuarios que logran necesitarlos, no necesitaban de claves o cualquier otra cosa. Los recursos no son los suficientes, como para tener control extremo, si acaso esperar tu turno para poder ocuparlos y ya. Los archivos logran ser los mismos puesto que trabajan bajo indicaciones de trabajos. Aunque se tendría que llevar un registro de uso de los recursos por sesión. A los archivos o datos se les asignaría controles de accesos, incluso a las aplicaciones que logren tener. Los derechos y los privilegios serian restringidos y solo otorgados a los usuarios que tengan acceso permitido al entorno informático. 5.3.2.4 INTEGRIDAD DE LOS FICHEROS Y DATOS ‹ Las restricciones de integridad proporcionan un medio de asegurar que las modificaciones hechas a la base de datos por los usuarios no autorizados que provoquen la pérdida de la consistencia de los datos. Por tanto, las restricciones de integridad protegen a la base de datos contra los daños accidentales. En este caso todos los usuarios son asignados a una sola maquina la cual los datos o los archivos son temporales. Incluso son guardados en las memorias flash de cada usuario. Así es que no hay riesgos de ser modificados o alterados por cualquier otro usuario.

- 16. Plan de Seguridad Escuela Primaria “Juan Escutia” Página 16 de 20 Los archivos están a la disposición de los usuarios si cuentan con su memoria USB. Las medidas de seguridad implementadas en este nivel de sistemas operativos, Aplicaciones para restringir y controlar el acceso a las bases de Datos son actas para este nivel educativo. Gracias a las medidas de seguridad, los procedimientos establecidos para la protección contra Programas dañinos que puedan afectar los archivos, Así como para evitar su generalización serán más fáciles para llevarlos a cabo para evitar destrucciones de información. No existen programas con antivirus puesto que están en modo Polar por lo tanto las actualizaciones de los datos son por medio de la supervisión del encargado. 5.3.2.5 AUDITORIA Y ALARMAS Tendríamos que colocar un registro con el fin de monitorear las acciones que se realicen ya sean con el acceso a los fichero, a los dispositivos. Detectar continuamente los indicios de los hechos relevantes a los efectos de la falla en la seguridad informática que puedan afectar la estabilidad o el funcionamiento del sistema informático del entorno informático Detectar continuamente el software para evitar posibles errores de configuración u otras vulnerabilidades que sean molestas para el usuario. 5.3.3 DE SEGURIDAD DE OPERACIONES Podríamos optar por la Identificación y control de las tecnologías en particular. Control sobre las entradas y salidas de información ya sean en máquinas portátiles, aunque es imposible tal caso. Podríamos hacer copias de la información. Tomar acciones específicas durante las conexiones externas. Colocar contraseñas para denegar o autorizar servicios a los usuarios ya sea correos electrónicos o el uso de internet etc...

- 17. Plan de Seguridad Escuela Primaria “Juan Escutia” Página 17 de 20 Dar mantenimientos a los equipos, soportes y datos en presencia, bajo nuestra Supervisión o del personal responsable y en caso del traslado de equipos fuera De la entidad la mismo. Tener registros o trazas de auditoria, especificando quien lo Realiza y con qué frecuencia lo hace. 5.3.4 DE RECUPERACION EN CONTINGENCIAS Los resultados obtenidos en el análisis de riesgos nos dan la determinación para neutralizar las amenazas con mayor probabilidad de ocurrencia en casos materiales. El encargado de recuperar los equipos, los sistemas dañados u afectados es el encargado y sus mayores. Mantener a salvo los usuarios quienes son más importantes que la información y los equipos. El momento no es previo llega sin avisar así es que debemos tener todo el espacio no ocupado, libre para poder transitar por ese lugar las entradas disponibles deben de estar descubiertas. Todos los procesos en caso de contingencias se deben de hacer con calma. Los recursos que deben de tener son médicos por algún caso de daño al usuario. Recursos económicos disponibles para reponer los equipos de computo etc… 6 Anexos 6.1. Programa de Seguridad Informática La implementación a mediano plazo es: activar los antivirus para tener una mejor seguridad, hacer análisis completo del sistema para que pueda trabajar sin problemas, restringir páginas que puedan contener software malicioso, spam, gusanos informáticos etc. En el aula de medios: Aplicar el reglamento

- 18. Plan de Seguridad Escuela Primaria “Juan Escutia” Página 18 de 20 Maestro capacitado en el área informática, que pueda estar pendiente de los alumnos. Llevar un control de cuantos alumnos entran, su horario de entrada y salida, que es lo que hacen y supervisar que no entren a páginas no solicitadas. Vacunar las memorias USB. Hacer un constante análisis del sistema. Borrar Historiales de navegación. Tener limpio el área de trabajo. Tener extintores en el aula de medios. Preparación y capacitación del personal. Hacer evaluación a los maestros que atienden el aula de medios. Estar en constante capacitación. Entregar sus registros. Reportar fallas en los equipos. 6.2. Listado nominal de Usuarios con acceso a redes de alcance global. Anexar listados de quien entra al aula de medios, y a que paginas se puede entrar. Tener una bitácora en el aula de medios donde los maestros y alumnos se puedan registrar con nombre completo, hora de entrada, hora de salida, actividad a realizar y su firma. Nombre completo Hora D/E Actividad Hora D/S Firma 6.3. Registros Registro de Inspecciones.

- 19. Plan de Seguridad Escuela Primaria “Juan Escutia” Página 19 de 20 Llevar siempre un control para no tener problemas a la hora de las inspecciones. Registro y control de los soportes. Asegurar la eficaz planificación, operación y control de sus procesos. Registro de software de nueva adquisición. Al adquirir un nuevo software llevar control de precio, para que se necesita y que beneficios traerá a nuestro sistema. Registro de incidencias de la Seguridad Informática. Estar al pendiente de las actualizaciones hacia el equipo, tener nuestro antivirus al 100% y hacer análisis completo del sistema y verificar el rendimiento que esta teniendo nuestra computadora. 6.3 Registros. Siempre se consideraran realizar registros tomando en cuenta diferentes aspectos como registro de inspecciones, control de soportes, adquisiciones de software, instalación de nuevos equipos y sus características, accidentes, fallas o composturas realizadas en el equipo; para que través de este registro el personal a cargo, pueda llevar un mejor control de que cambios se están realizando en su área de trabajo y así mejorar sus actividades y su mismo desempeño laboral y rendimiento de los equipos.

- 20. Plan de Seguridad Escuela Primaria “Juan Escutia” Página 20 de 20