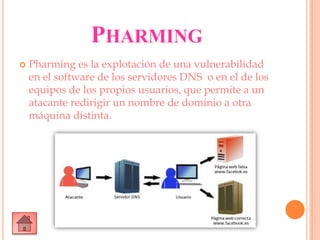

Este documento describe 11 tipos diferentes de amenazas informáticas, incluyendo virus, gusanos, troyanos, espías, dialers, spam, pharming, phishing, keyloggers, software falso y nuevos dispositivos. Proporciona una breve definición de cada tipo de amenaza.