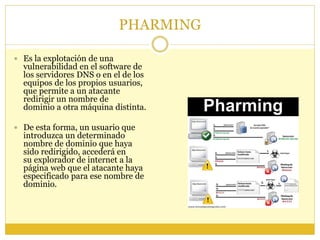

El documento describe varios tipos de amenazas informáticas como virus, gusanos, troyanos, espías, spam, pharming y rogue-software. Un virus es un agente infeccioso que solo se puede replicar dentro de las células de otros organismos, mientras que un gusano se propaga automáticamente de computadora a computadora sin ayuda humana. Un troyano parece un programa inofensivo pero le da acceso remoto a un atacante y un espía recopila información de una computadora sin el conocimiento del dueño.