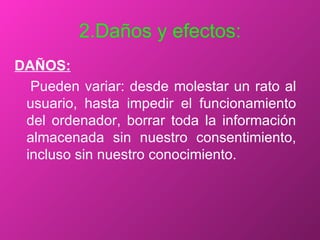

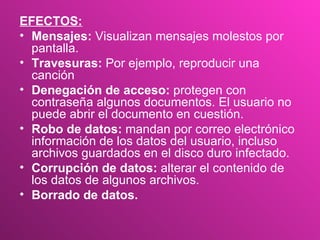

El documento describe los diferentes tipos de virus informáticos, cómo se propagan e infectan ordenadores, y medidas para prevenir infecciones. Explica que los virus son programas maliciosos que alteran el funcionamiento de las computadoras sin permiso del usuario, y pueden dañar datos o denegar acceso. Detalla principales tipos como gusanos, troyanos y virus de macros, boot y residentes, e historia desde los primeros modelos experimentales hasta los dañinos de 1986.