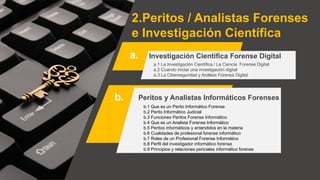

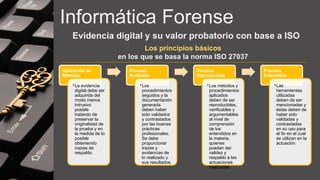

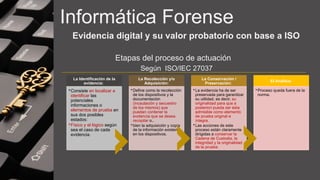

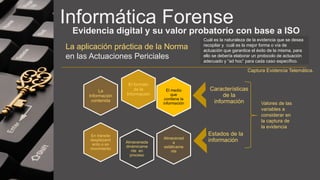

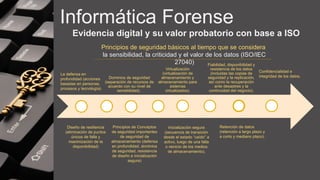

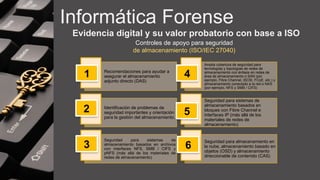

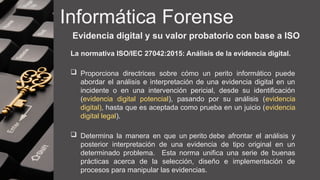

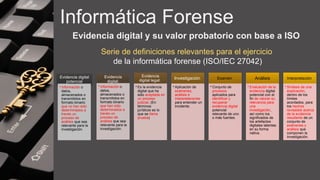

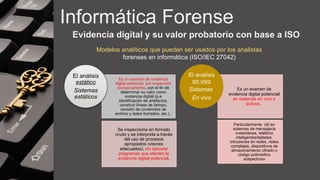

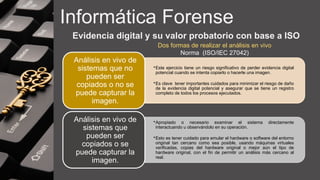

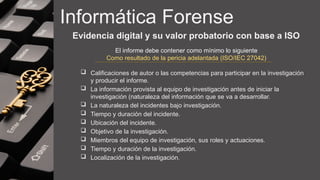

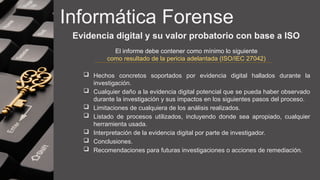

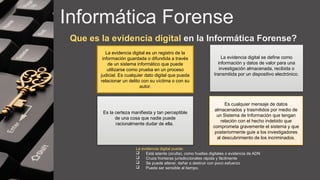

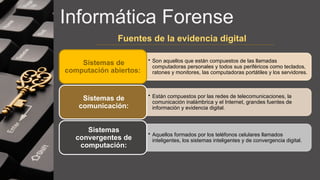

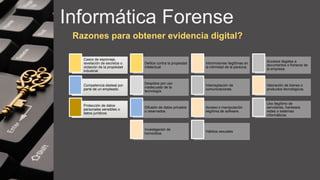

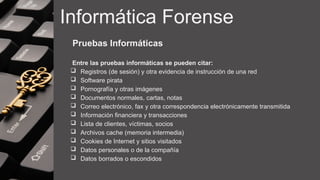

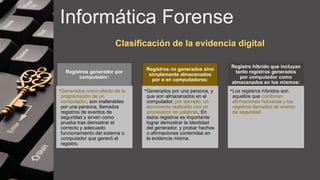

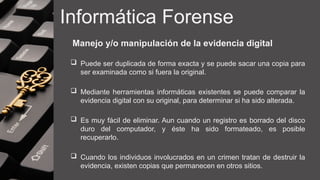

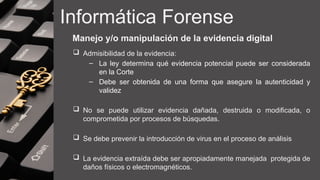

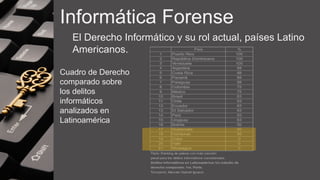

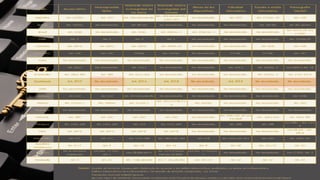

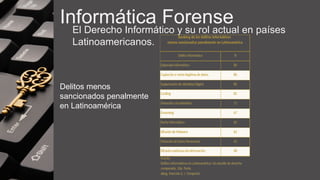

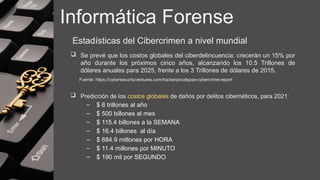

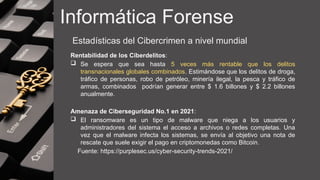

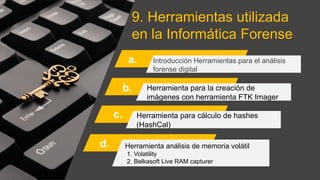

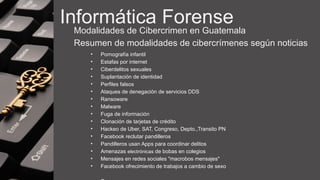

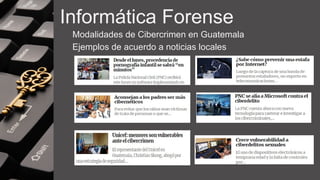

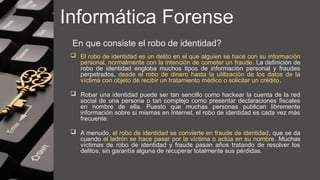

El documento aborda la informática forense como un método para la recopilación y análisis de evidencias digitales en investigaciones legales, destacando sus principios y objetivos. Se detallan diferentes tipos de informática forense, así como el papel de los peritos y analistas forenses en la recolección y presentación de pruebas en juicios. También se exploran las modalidades de cibercrimen y la importancia de la ciberseguridad en la prevención y reacción ante delitos informáticos.