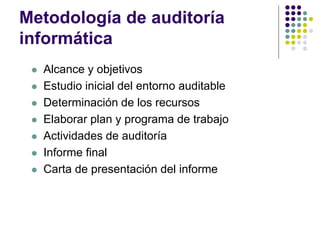

La auditoría de sistemas de información implica la revisión y evaluación de los procesos automáticos y no automáticos relacionados con la gestión de datos en una organización. Se delinean metodologías y mejores prácticas para llevar a cabo auditorías eficaces, asegurando la protección de datos y la responsabilidad en su manejo. Además, se mencionan normativas estándares de seguridad como ISO/IEC 27000, COBIT e ITIL que guían el desarrollo y mantenimiento de la seguridad de la información.