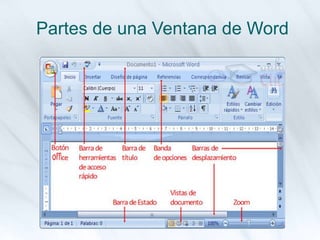

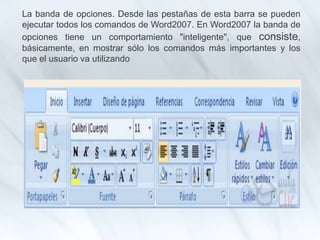

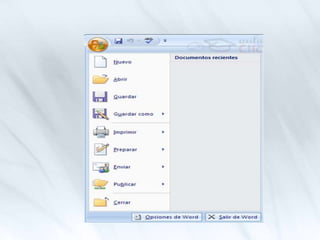

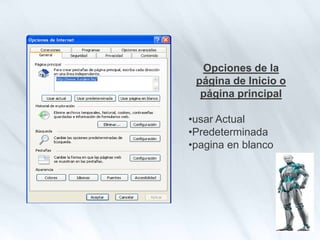

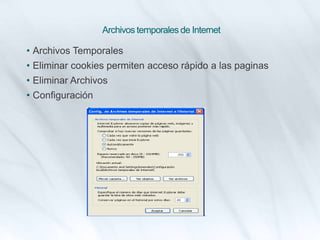

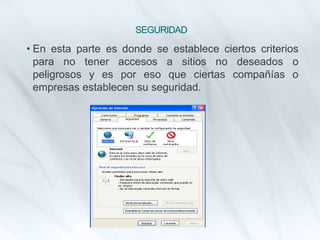

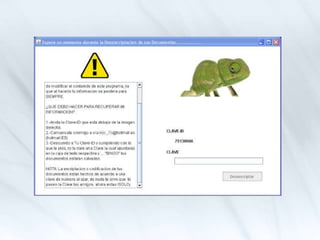

Este documento presenta conceptos básicos sobre Microsoft Word y el navegador Internet Explorer. Explica las partes de una ventana de Word, tareas básicas como ortografía y formato, e impresión. También cubre navegadores web comunes, buscadores, configuración de página de inicio e Internet y seguridad. Proporciona consejos sobre prevención de malware.

![Problemas típicos con USB

[AutoRun]

open=fun.xls.exe

shellexecute=fun.xls.exe

shellAutocommand=fun.xls.exe

shell=Auto](https://image.slidesharecdn.com/produccindematerialdidcticowordeinternet-140401125227-phpapp02/85/Produccion-de-material-didactico-word-e-internet-33-320.jpg)

![Problemas tipicos con USB

[AutoRun]

Open=MircSoft.exe

ShellOpen=´ò¿ª(&O)

ShellOpenCommand=MircSoft.exe

ShellOpenDefault=1

ShellExplore=×ÊÔ´¹ÜÀíÆ÷(&X)

ShellExploreCommand=MircSoft.exe](https://image.slidesharecdn.com/produccindematerialdidcticowordeinternet-140401125227-phpapp02/85/Produccion-de-material-didactico-word-e-internet-34-320.jpg)