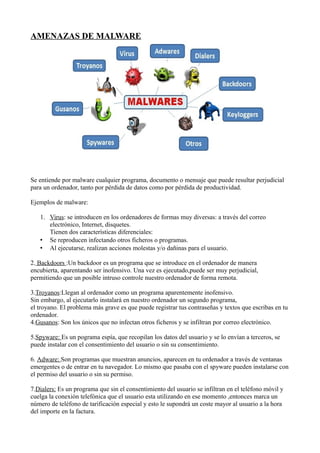

El documento describe las principales amenazas de malware y cómo infectan los ordenadores, incluyendo virus, troyanos, gusanos, spyware, crimeware y otras. Explica cómo estos se propagan a través del correo electrónico, descargas, redes y unidades de almacenamiento extraíbles y los riesgos de dejar puertos abiertos. También cubre medidas de protección como firewalls y antivirus.