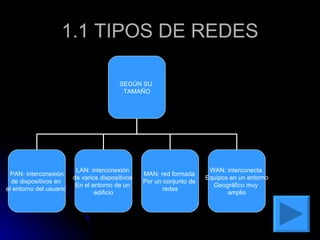

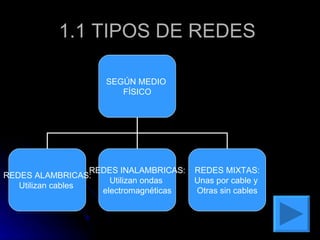

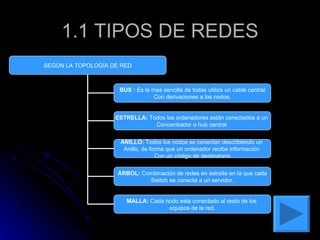

El documento habla sobre las redes informáticas, incluyendo los tipos de redes según su tamaño, medio físico y topología. También describe cómo compartir dispositivos como impresoras y lectores DVD en una red, e instalar una impresora compartida. Finalmente, cubre temas de seguridad informática como virus, troyanos, firewalls y software antispam.