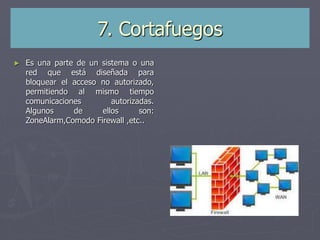

Una red de computadoras conecta equipos a través de dispositivos físicos que comparten información. Existen redes de área personal, local, metropolitana y amplia, así como redes inalámbricas. Los dispositivos como tarjetas de red, cables y conmutadores permiten la conexión entre equipos, mientras que software como antivirus, cortafuegos y antiespía protegen la seguridad de la información.