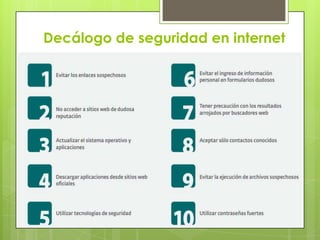

Este documento discute la seguridad en las redes sociales. Explica que las redes sociales son vulnerables a amenazas como malware, phishing y robo de información. Recomienda utilizar tecnología de seguridad como antivirus y firewall, y seguir un decálogo de seguridad en internet para protegerse. Advierte que los hackers apuntan a las redes sociales porque es donde encuentran a muchos usuarios vulnerables.