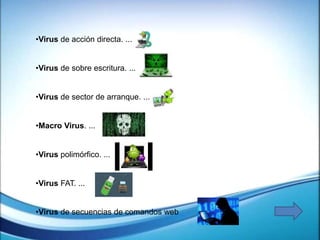

Este documento describe los principales riesgos de la información electrónica como virus, ataques y vacunas informáticas. Explica que los virus son programas maliciosos que infectan archivos y sistemas, y describe varios tipos comunes de virus. También describe qué son los ataques informáticos y cómo aprovechan vulnerabilidades para causar daños. Finalmente, explica que las vacunas informáticas como los antivirus detectan, eliminan y protegen los sistemas de virus y otros riesgos.