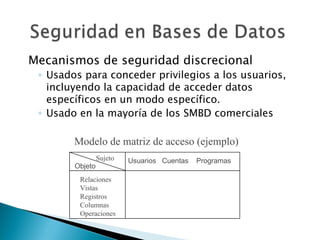

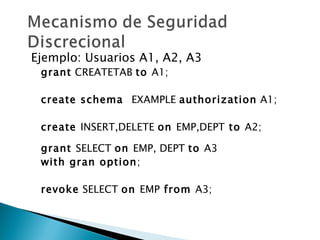

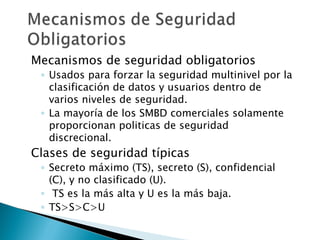

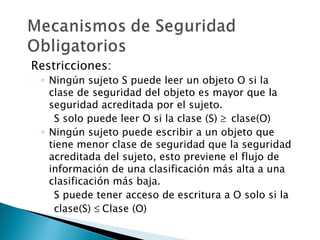

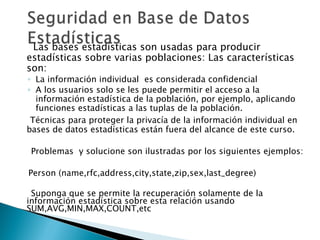

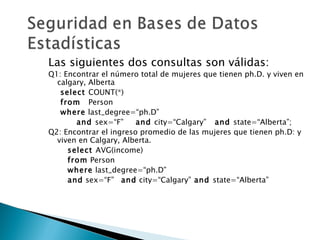

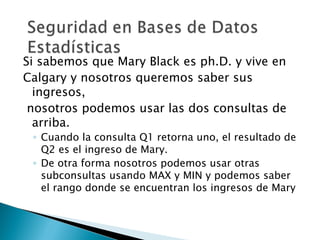

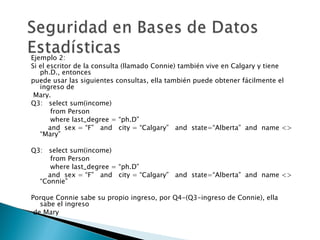

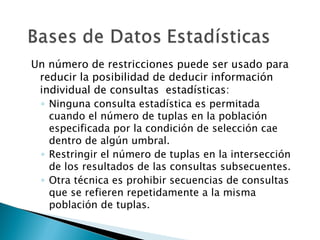

Este documento describe varios métodos de seguridad de bases de datos, incluyendo control de acceso discrecional y obligatorio. También cubre temas como seguridad multinivel, seguridad en bases de datos estadísticas, y cifrado de datos. Explica cómo las consultas estadísticas deben restringirse para evitar deducir información individual confidencial.