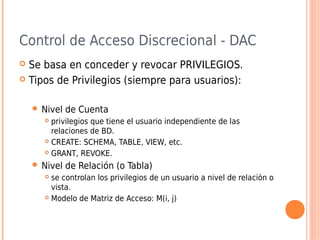

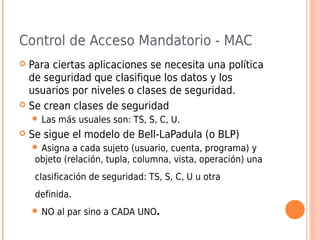

El documento describe los conceptos de catálogo de sistema, ficheros tradicionales, ficheros de DBMS, esquemas y vistas en bases de datos. Explica que el catálogo contiene la estructura y metadatos de la base de datos, mientras que los ficheros de DBMS usan la información del catálogo para acceder a los datos. También cubre los tipos de seguridad como DAC y MAC para controlar el acceso a la información.