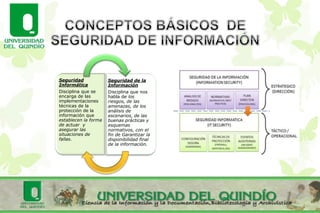

Un sistema de gestión de la seguridad de la información (SGSI) es un proceso documentado para proteger la información empresarial mediante personas, procesos y sistemas. Un SGSI permite conocer y gestionar riesgos de información y minimizar posibles problemas. La seguridad informática se encarga de implementaciones técnicas mientras la seguridad de la información analiza riesgos, amenazas, buenas prácticas y normativas para garantizar la disponibilidad de la información.