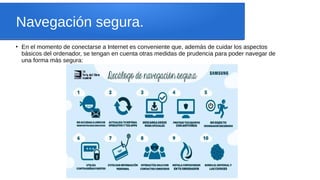

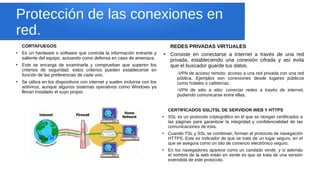

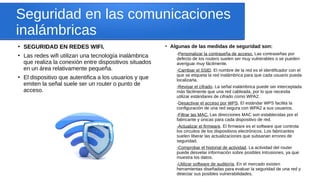

Este documento trata sobre la seguridad de la información. Explica conceptos clave como amenazas a la seguridad, malware, ataques a sistemas informáticos, protección contra malware, cifrado de información, firma electrónica y certificado digital, navegación segura, privacidad de información, protección de conexiones en red y seguridad en comunicaciones inalámbricas. El documento provee detalles sobre estos temas y su importancia para la ciberseguridad.