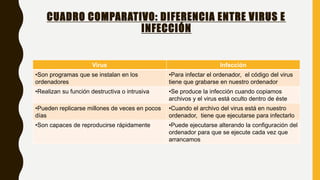

Este documento describe los conceptos básicos de seguridad en internet, incluyendo la diferencia entre virus e infecciones, cómo se propagan los virus a través de correos electrónicos, redes y archivos adjuntos, y cómo detectar y eliminar virus usando programas antivirus. También explica dos tipos comunes de virus: residentes y troyanos.