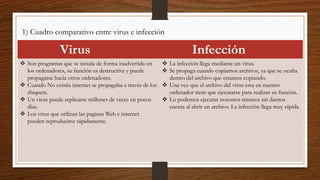

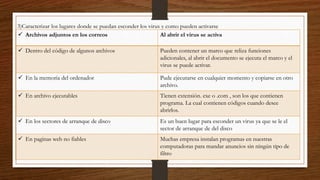

Este documento trata sobre los virus de computadora. Explica que los virus son programas dañinos que se instalan sin permiso y se propagan a otras computadoras. Luego, detalla dos formas en que los virus se pueden propagar, a través de correos electrónicos con archivos adjuntos infectados y al descargar archivos desde páginas web no seguras. Finalmente, discute algunos síntomas que indican la presencia de un virus y métodos para eliminarlos como usar un programa antivirus.