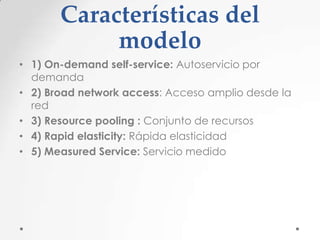

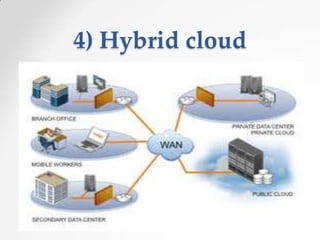

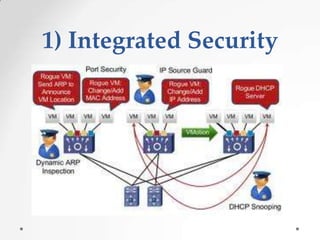

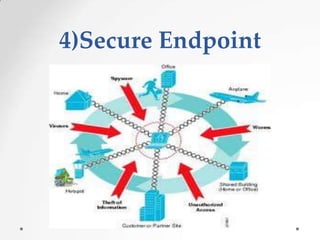

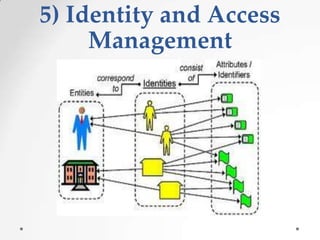

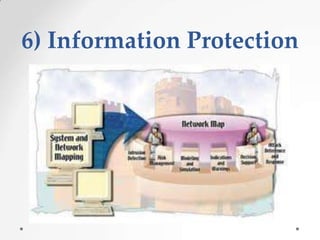

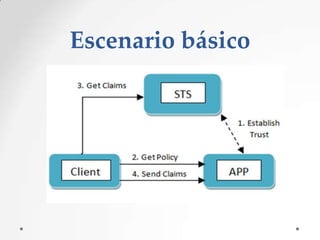

El documento proporciona una introducción a la nube, incluyendo la definición de NIST, las cinco características esenciales, los tres modelos de servicio y los cuatro modelos de despliegue. También describe los servicios de nube de Microsoft como Office 365, Windows Azure, SQL Azure e InTune, así como conceptos clave de seguridad e identidad en la nube.