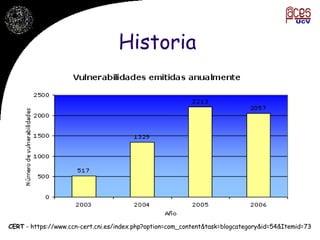

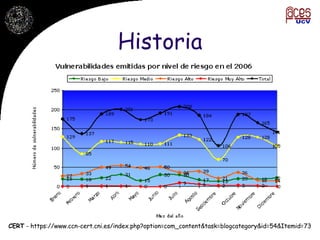

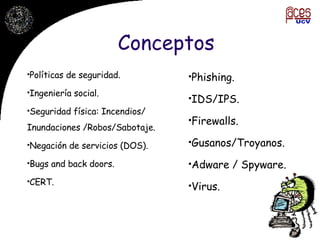

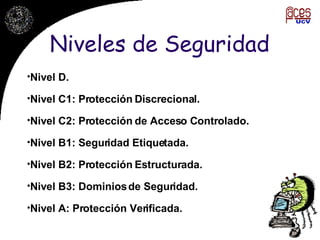

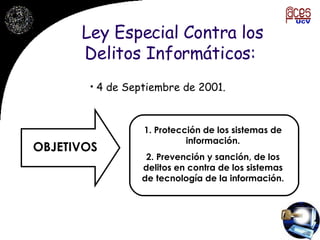

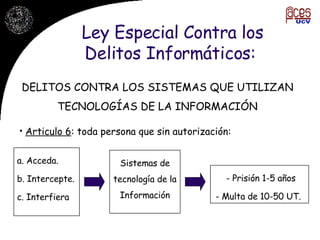

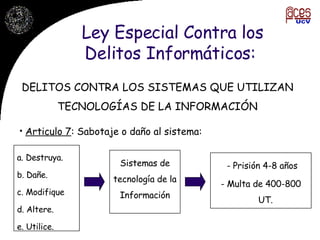

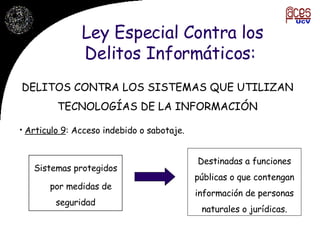

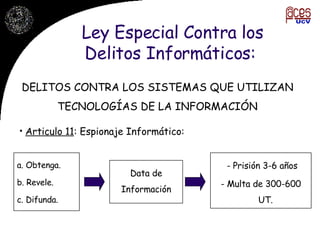

El documento presenta una introducción a la seguridad informática, incluyendo una historia breve, definiciones de conceptos clave, niveles de seguridad, detalles sobre la Ley de Delitos Informáticos de Venezuela y casos de seguridad informática en el país, además de bibliografía relacionada.