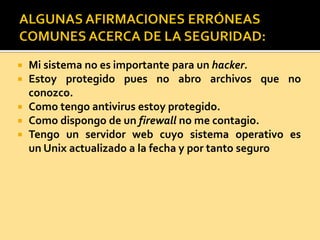

El documento aborda la seguridad informática, destacando su importancia para proteger activos informáticos y datos frente a amenazas y vulnerabilidades. Se analizan tipos de amenazas, gestión de riesgos, y se enfatiza que la seguridad no es solo un producto, sino un proceso continuo que involucra concientización y hábitos de seguridad. Además, menciona la relevancia de marcos normativos y buenas prácticas para garantizar la protección efectiva de la información.